13/05/2016 Noticia Ransomware

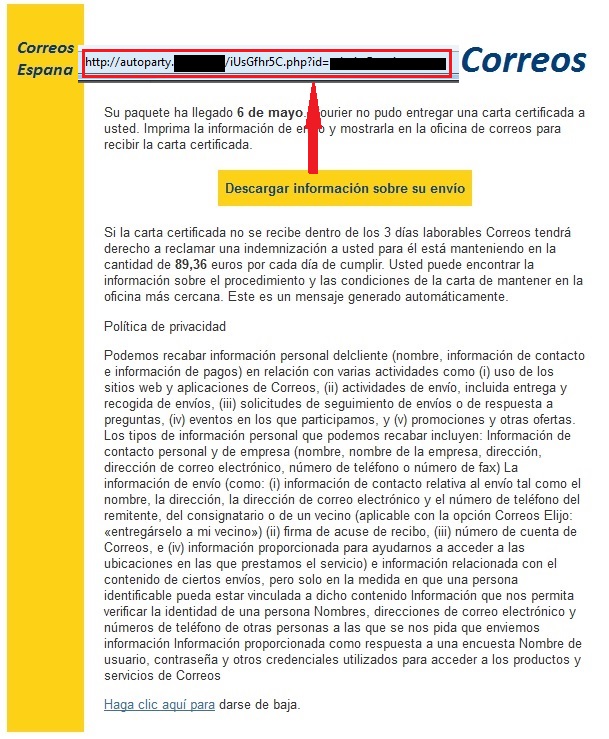

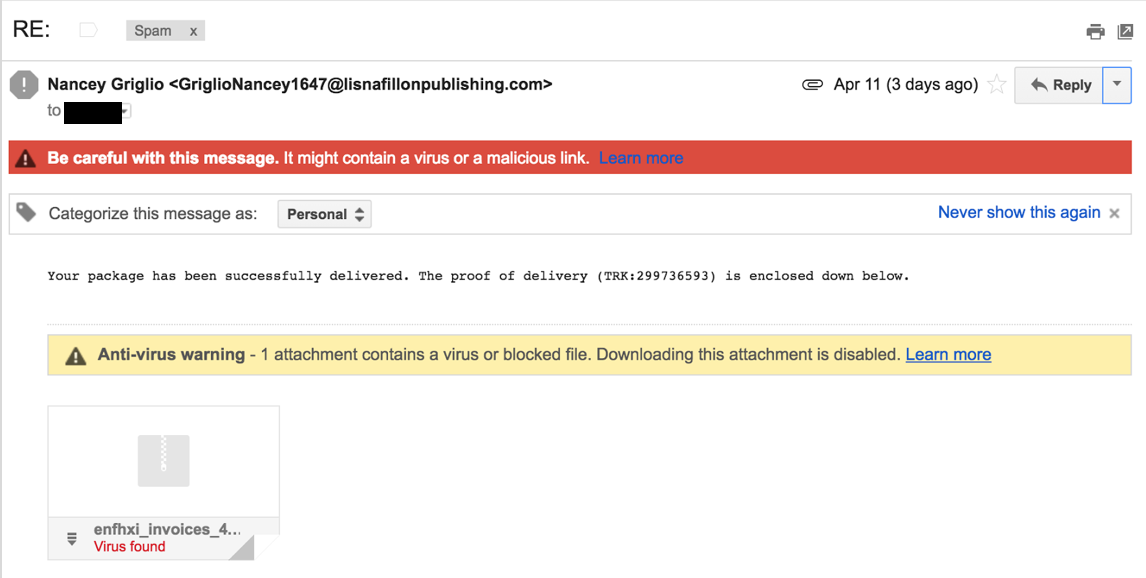

Desde hace unas horas hemos podido comprobar que se acaba de iniciar una nueva campa�a de propagaci�n del ransomware Locky que, una vez m�s, utiliza una de las t�cnicas de enga�o que mejor ha funcionado en los �ltimos meses: la del falso email de Correos, operador espa�ol de servicio postal y paqueter�a.

En esta campa�a, los delincuentes siguen utilizando una plantilla que se ha venido repitiendo durante los meses anterior y que no difiere mucho de la primera versi�n vista a finales de 2014. En todo caso, los delincuentes se han esmerado un poco m�s y han evitado cometer faltas de ortograf�a para resultar as� m�s convincentes y hacer que el enga�o sea m�s eficaz.

Adem�s, en esta �ltima campa�a los delincuentes est�n utilizando dominios leg�timos con buena reputaci�n que han sido comprometidos, para as� evitar que los filtros antispam y de an�lisis de reputaci�n bloqueen la descarga del ransomware por parte de los usuarios.

Desde esa web leg�tima se redirige al dominio registrado por los delincuentes, que, como en alguna variante anterior, aparenta tener cierta relaci�n con Correos Espa�a, pero que en realidad no es m�s de un enga�o para que los usuarios conf�en y accedan sin miedo. Cabe destacar que este dominio viene precedido por una serie de letras que se generan aleatoriamente cada vez que un usuario accede a ese enlace malicioso, t�cnica que los delincuentes habr�n usado posiblemente con la finalidad de evitar que ese dominio sea bloqueado de forma sencilla.

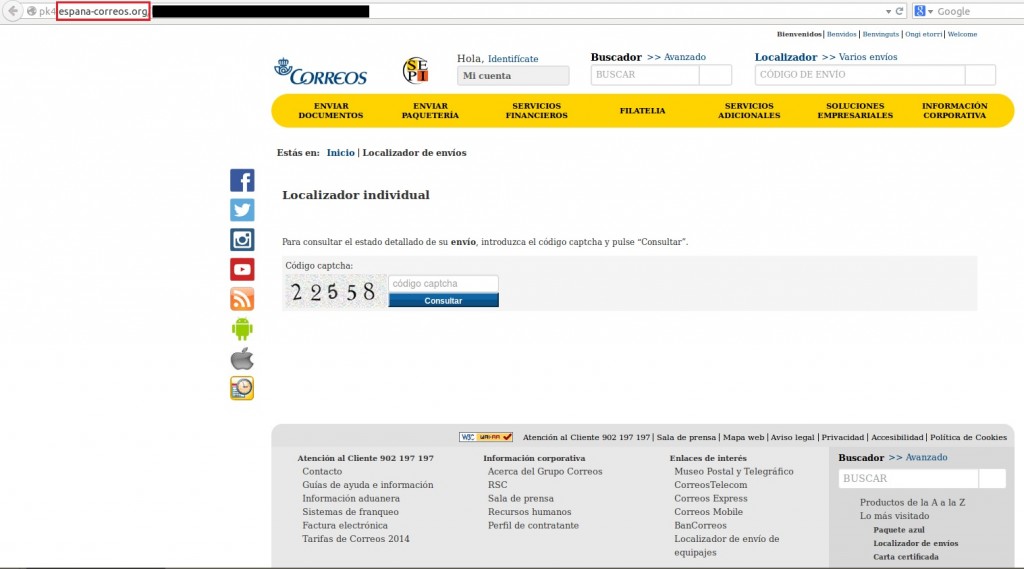

Si el usuario accede al enlace se encontrar� con otra web en la que se le informa de la necesidad de introducir un c�digo captcha para poder acceder a los datos del env�o. Realmente, este paso no es fundamental para que se complete la descarga del ransomware, pero proporciona una capa adicional de confianza al usuario haci�ndole pensar que est� en la web oficial de Correos Espa�a.

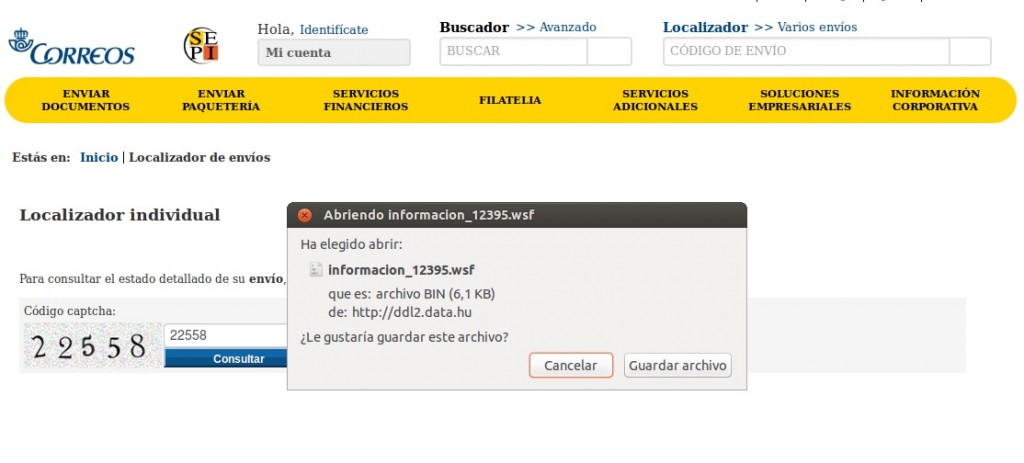

Una vez el usuario ha introducido el captcha en la falsa web de Correos Espa�a, se solicita permiso para abrir o guardar un fichero. El usuario puede pensar que aqu� se encuentra la informaci�n relativa a este supuesto pedido, y el hecho de que su extensi�n no sea la de un ejecutable puede hacer que se conf�e y lo abra.

En este punto encontramos otra novedad con respecto a variantes anteriores y es que los delincuentes han descartado en esta ocasi�n el uso de ficheros ejecutables .exe, de JavaScript .js, protectores de pantalla .scr o el cl�sico recurso del ejecutable dentro de un archivo comprimido .zip. Para esta variante han preferido utilizar archivos con extensi�n .wsf o Windows Script File; de esta forma, consiguen evadir muchas reglas creadas en m�ltiples filtros que bloquean las extensiones mencionadas anteriormente.

A pesar de la extensi�n, el fichero sigue siendo ejecutable y contiene c�digo con instrucciones para descargar el ransomware en s�. En esta ocasi�n estar�amos hablando de la descarga de un ransomware, pero los delincuentes podr�an usarlo para descargar pr�cticamente cualquier otro c�digo malicioso.

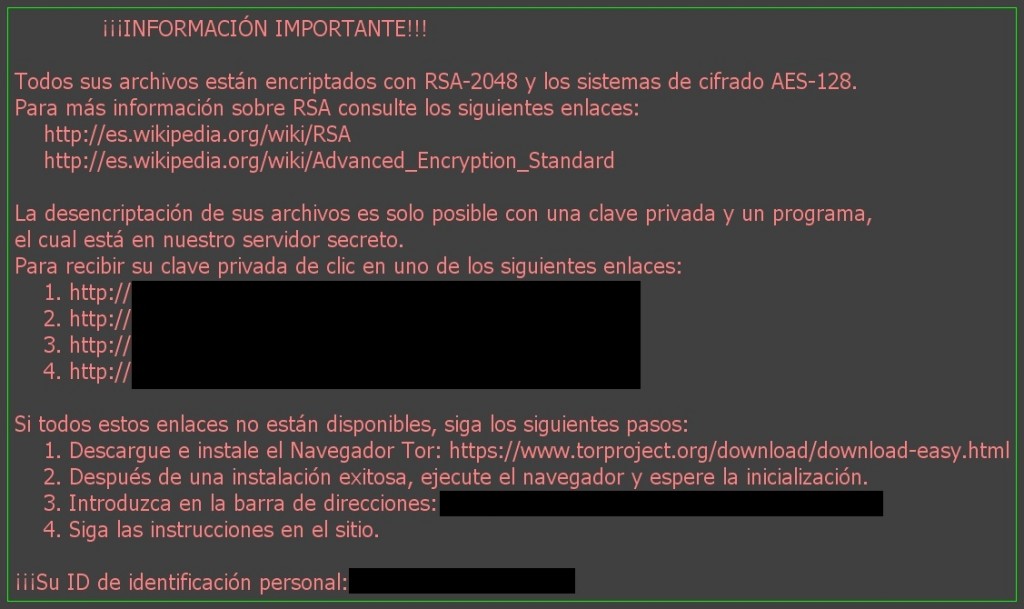

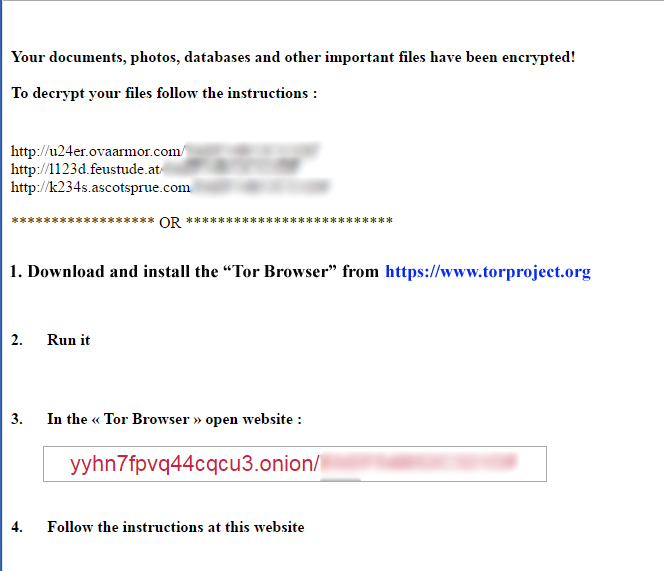

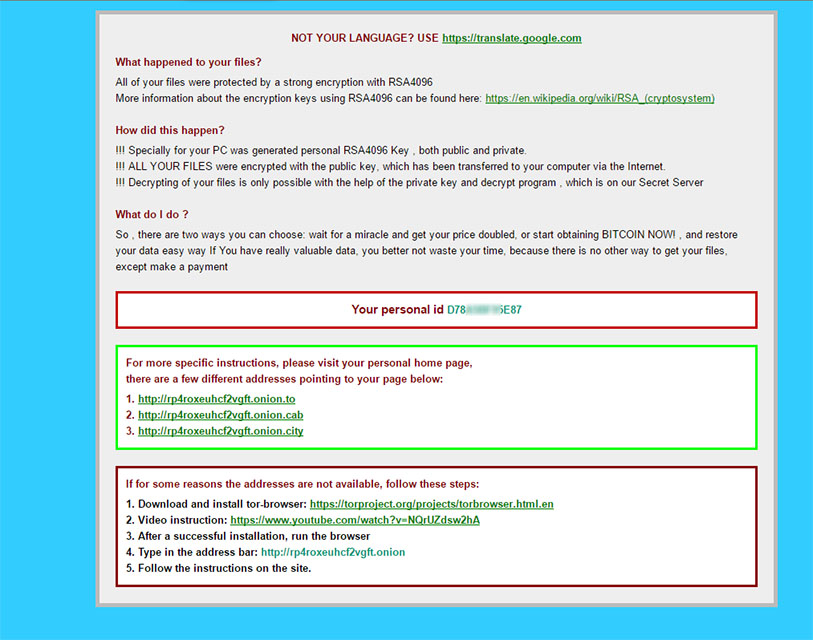

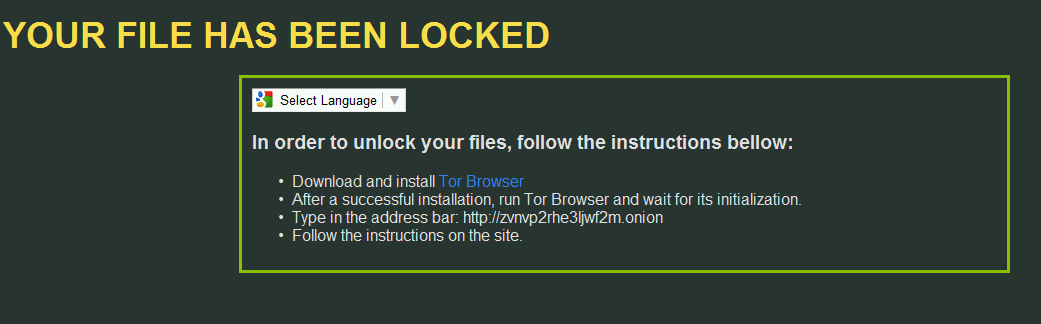

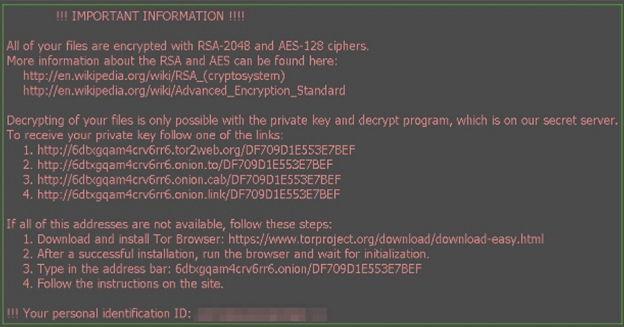

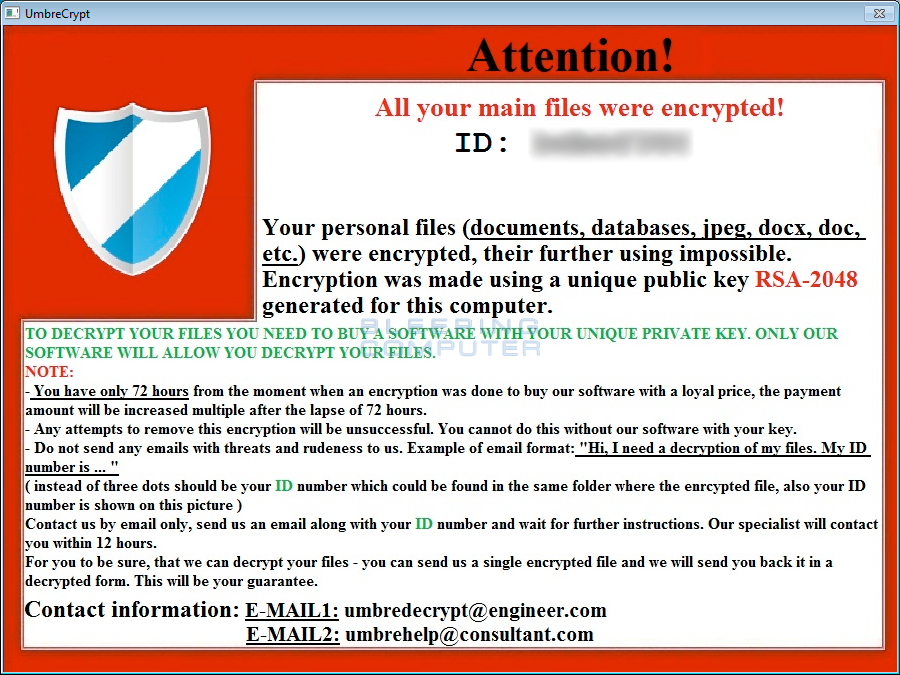

Si el usuario ha seguido las indicaciones de los delincuentes y ha descargado y ejecutado el c�digo malicioso en su sistema, no tardar� en ver aparecer la siguiente nota de rescate como fondo de pantalla y comprobar que la mayor�a de sus archivos han sido cifrados y no puede recuperarlos:

Dado que la campa�a no ha hecho m�s que empezar, aprovechamos para recomendar la m�xima precauci�n a nuestros clientes y usuarios en general, ser precavidos a la hora de abrir archivos, pinchar en links, etc. y adem�s, poner medidas de seguridad en los equipos inform�ticos, instalando RANSOMWARDIAN como defensa ante los ataques de virus ransomware.

12/05/2016 Noticia Ransomware

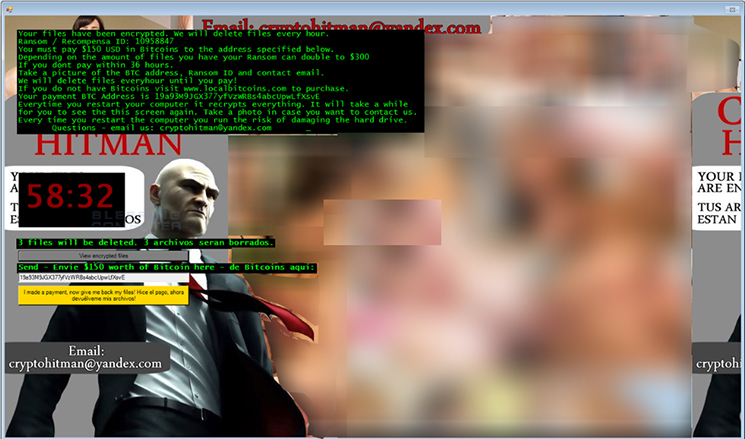

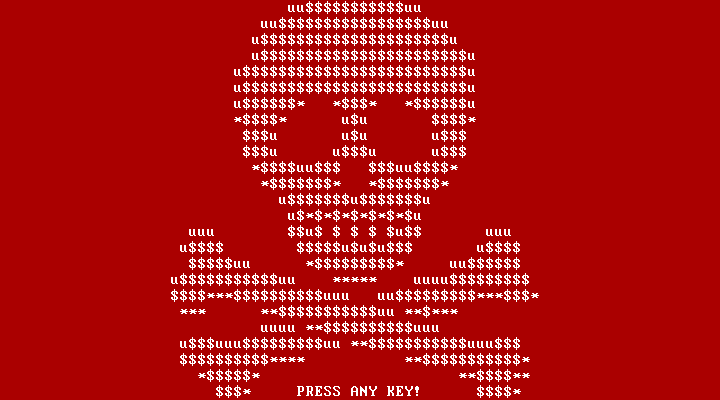

El conocido ransomware Jigsaw del que habl�bamos hace un tiempo (que deb�a su nombre a la marioneta de la saga de pel�culas de terror "SAW") ha sido renombrado como CryptoHitman y ahora utiliza al protagonista de los populares videojuegos y pel�culas de Hitman. Adem�s de a�adir la imagen de Hitman a la pantalla de las v�ctimas, CryptoHitman tambi�n llena la pantalla de im�genes pornogr�ficas.

Imagen de ordenador infectado por el ransomware CryptoHitman (se han difuminado las im�genes pornogr�ficas para no herir sensibilidades):

Al igual que con el anteriormente denominado ransomware Jigsaw, CryptoHitman cifrar� sus datos con cifrado AES y exigir� el pago de un rescate para recuperar sus archivos. Para pagar este rescate se le requerir� enviar el pago al e-mail [email protected].

Desafortunadamente, este ransomware borra archivos cada vez que se reinicia el pc y cuando el contador llega a cero.

Las diferencias principales a cuando se llamaba Jigsaw son: las im�genes pornogr�ficas en la pantalla, el uso del personaje de Hitman, la nueva extensi�n .porno que se a�ade a todos los archivos cifrados y los nuevos nombres de archivo para los archivos ejecutables del ransomware. Por lo dem�s, este ransomware act�a igual que el original Jigsaw.

Por eso insistimos m�s que nunca que no se abran correos inesperados o sospechosos y mucho menos sus archivos adjuntos. Adem�s, deben mantener sus antivirus actualizados, una licencia de RANSOMWARDIAN instalada en cada equipo y realizar backup externo.

11/05/2016 Noticia Ransomware

CryptXXX, una de las m�s recientes familias de ransomware descubiertas, ha sido actualizada por sus creadores a la versi�n 2.0 con la que, hacer totalmente irrecuperables sus archivos cifrados, tambi�n bloquea el ordenador de sus v�ctimas.

CryptXXX fue descubierto a mediados de abril y funcionaba como cualquier otro criptoransomware actual, lo que significa que infectaba a sus objetivos a trav�s de publicidad maliciosa, cifraba los archivos y ped�a un rescate. Pero aparte de esto, los usuarios ten�an pleno acceso a sus ordenadores, excepto para los archivos cifrados. Todav�a pod�an utilizar el mismo ordenador para, a trav�s de un navegador web, comprar Bitcoins y pagar el rescate.

Ahora ha sido descubierto el ransomware CryptXXX versi�n 2 (2.006 para ser m�s exactos), que con la actualizaci�n evita que los archivos cifrados por �l puedan ser descifrados por ninguna herramienta y adem�s bloquea el ordenador de sus v�ctimas.

En cuanto a su propagaci�n, los delincuentes que se encuentran tras la nueva versi�n de CryptXXX siguen optando por las campa�as de publicidad maliciosa, mediante anuncios maliciosos en sitios web leg�timos, que redirigen a los usuarios a p�ginas que alojan el programa que env�a directamente el ransomware al pc del usuario.

Teniendo en cuenta su m�todo para infectar a los usuarios, recomendamos que adem�s de tener instalada una licencia de RANSOMWARDIAN en su equipo, instalen asimismo un buen bloqueador de anuncios en su navegador web, como por ejemplo Adblock Plus.

10/05/2016 Noticia Ransomware

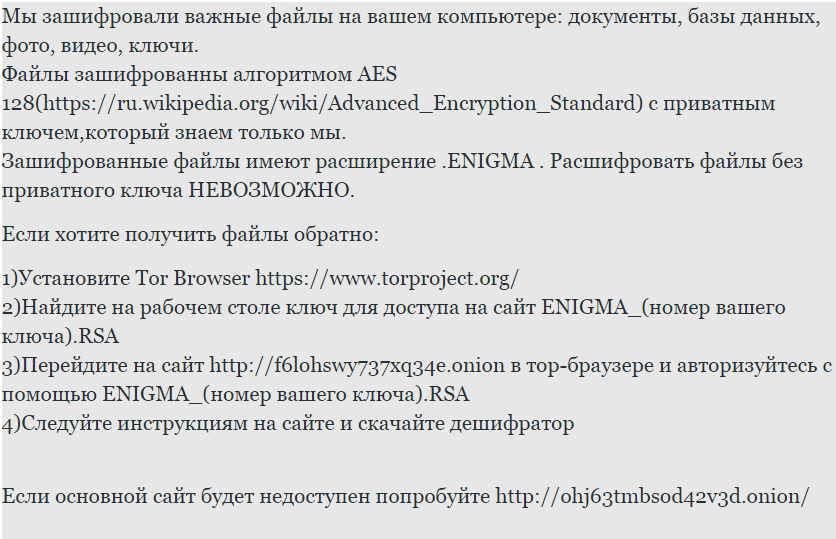

Se ha descubierto un nuevo ransomware llamado Enigma que se dirige a pa�ses de habla rusa y, al igual que otras familias de ransomware, cifra los archivos de sus v�ctimas, solicitando el pago en bitcoins de un rescate para recuperar dichos archivos.

Incluyendo el hecho de que esta amenaza se dirige a pa�ses de habla rusa, otra caracter�stica interesante es que el ransomware Enigma utiliza un instalador basado en HTML/JS que contiene un ransomware ejecutable incrustado.

El ransomware Enigma est� siendo distribuido a trav�s de adjuntos HTML que contienen todo lo necesario para crear un ejecutable, guardarlo en el disco duro de la v�ctima y despu�s ejecutarlo. Para abrir el archivo adjunto HTML, se abre el navegador web predeterminado y ejecuta el c�digo JavaScript incrustado.

Cuando se crea el archivo JavaScript, el archivo HTML intenta autom�ticamente descargarlo y ofrecerlo como un archivo que la v�ctima debe ejecutar. Cuando se ejecuta este archivo JS, se crea un ejecutable llamado 3b788cd6389faa6a3d14c17153f5ce86.exe que se ejecuta de forma autom�tica. Este archivo ejecutable se crea a partir de una matriz de bytes almacenados en el archivo JavaScript.

Una vez ejecutado, este archivo ejecutable cifrar� los datos en el ordenador de la v�ctima y a�adir� la extensi�n .enigma a los archivos.

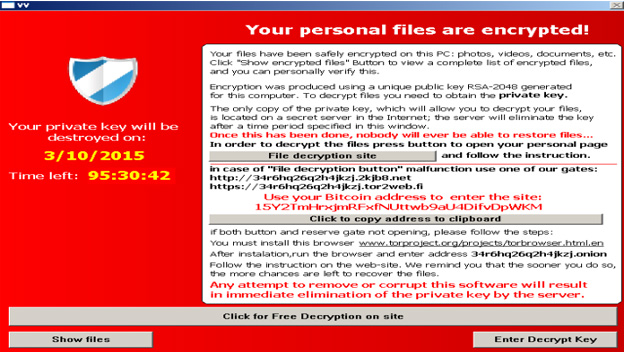

A continuaci�n, mostrar� la siguiente nota de rescate:

09/05/2016 Noticia Ransomware

Un grupo de cibercriminales ha vuelto a poner en circulaci�n un virus ransomware que llevaba 2 a�os inactivo (desde el 2014). Se trata del ransomware Bucbi que no hab�a vuelto a verse propag�ndose de modo masivo desde 2014, a�o en que fue descubierto.

El grupo detr�s del relanzamiento de este ransomware afirma ser ucraniano, aunque algunas pistas hacen suponer que su or�gen es m�s bien ruso, sobre todo por el uso del algoritmo GOST, desarrollado por el anterior gobierno de la URSS y que no se hizo p�blico hasta 1994.

En cuanto al ransomware Bucbi, podemos afirmar que esta nueva versi�n ha sido muy modificada. Las tres principales diferencias son que el ransomware ahora funciona sin necesidad de conectarse a un servidor C&C online, utiliza una rutina de instalaci�n diferente y tambi�n emplea una nota de rescate diferente.

Las similitudes entre la versi�n del 2014 y la de 2016 incluyen la presencia de muchas cadenas de depuraci�n similares, nombres de archivos similares y que ambas utilizan la funci�n GOST de cifrado de bloques.

La peculiaridad m�s llamativa del ransomware Bucbi es que se basa en los ataques por fuerza bruta para acceder a las redes corporativas a trav�s de puertos abiertos RDP.

Sin embargo, �sto s�lo demuestra que los grupos de la ciberdelincuentes a menudo ajustan sus estrategias para aprovechar las debilidades que encuentran en un momento determinado, adapt�ndose al tipo de sistemas vulnerables que encuentran.

Por eso es importante que procuremos estar alerta y protegidos en lo posible frente a este tipo de ataques, instalando soluciones de seguridad como RANSOMWARDIAN en cada ordenador, manteniendo el antivirus actualizado y formando en pautas b�sicas de seguridad a los usuarios y empleados.

06/05/2016 Noticia Ransomware

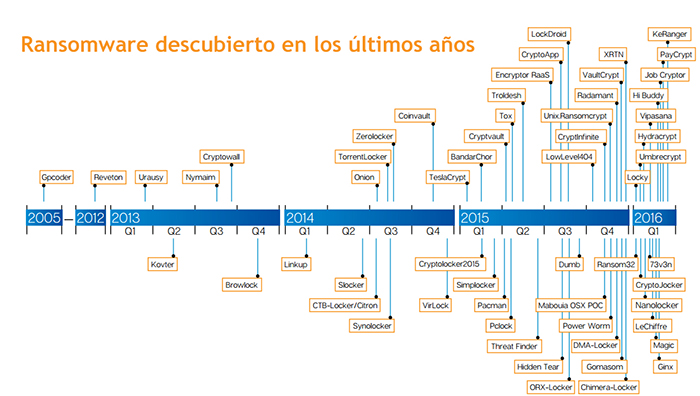

Las infecciones por virus ransomware han crecido un 14% en lo que llevamos de a�o 2016, siendo hasta el momento abril el peor mes, dado que se ha batido el r�cord de infecciones por ransomware.

De todos los ataques por ransomware detectados en lo que va de a�o, el 17% fueron dirigidos a empresas e instituciones.

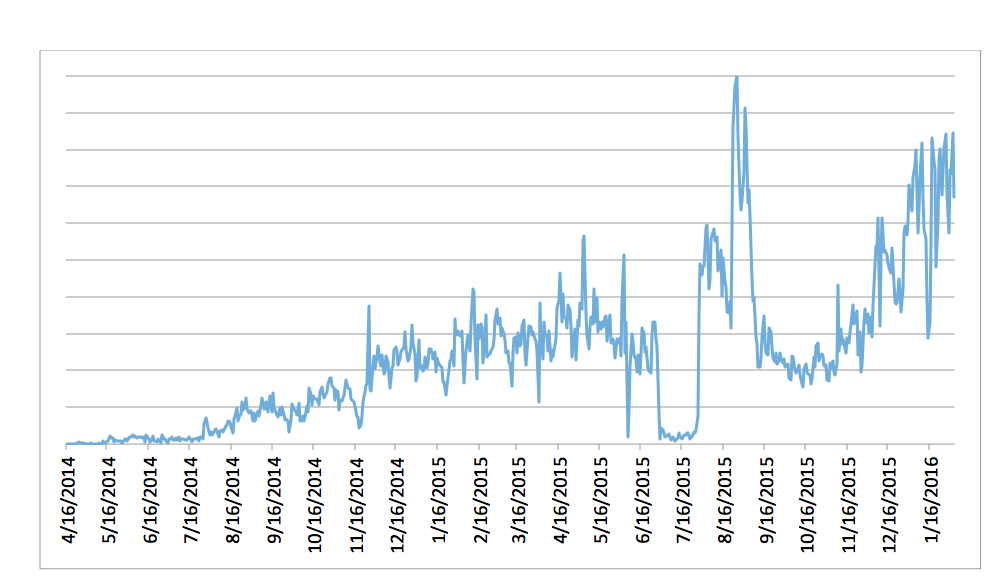

A continuaci�n puede verse el hist�rico de los virus ransomware descubiertos en los �ltimos a�os:

Estos ataques generalizados de ransomware est�n obligando a cambiar el comportamiento de los usuarios, ya que el ransomware no es algo a lo que se le pueda dar soluci�n una vez que ha conseguido atacar a sus v�ctimas, momento en que ya es demasiado tarde. La clave por lo tanto se encuentra en prevenir y evitar el ransomware adoptando medidas de seguridad e instalando el software RANSOMWARDIAN en cada equipo inform�tico.

En el siguiente v�deo puede ver qu� es lo que ocurre cuando ejecutamos el virus ransomware Crypt0L0cker recibido a trav�s de un e-mail que suplantaba a Correos, en un ordenador que NO est� protegido por RANSOMWARDIAN:

A continuaci�n podemos observar qu� es lo que ocurre al ejecutar el mismo virus ransomware Crypt0L0cker recibido a trav�s de un e-mail que suplantaba a Correos, en un ordenador en el que est� instalado previamente RANSOMWARDIAN:

El 'ransomware' es un tipo de virus da�ino que cifra los documentos del usuario y los deja inservibles, mostrando posteriormente un mensaje que solicita el pago de una cantidad espec�fica" para recuperar los archivos da�ados. Este tipo de ciberataques se realizan a trav�s de correos electr�nicos que incluyen un archivo adjunto o un enlace que busca da�ar el ordenador del destinatario o mediante archivos que se descargan al navegar por p�ginas poco fiables.

05/05/2016 Noticia Ransomware

Un nuevo tipo de ransomware creado y distribuido por un grupo de ciberdelincuentes que se hacen llamar "el Equipo de la Caridad", trata de animar a los usuarios a pagar la nota de rescate con la promesa de donar parte del dinero a una organizaci�n de caridad para ni�os.

Esta nueva amenaza es una combinaci�n de otras familias de ransomware como CryptoWall 3.0, CryptoWall 4.0 y el ransomware CryptXXX m�s reciente. Por lo tanto, a este nuevo ransomware se le ha dado el nombre de CryptMix.

La infecci�n de este ransomware se produce a trav�s de correo electr�nico no deseado que contiene enlaces a sitios web maliciosos. Los usuarios que acceden a estos sitios web son atacados con paquetes de exploits que se aprovechan de vulnerabilidades de los navegadores y sus plugins, para instalar el ransomware CryptMix.

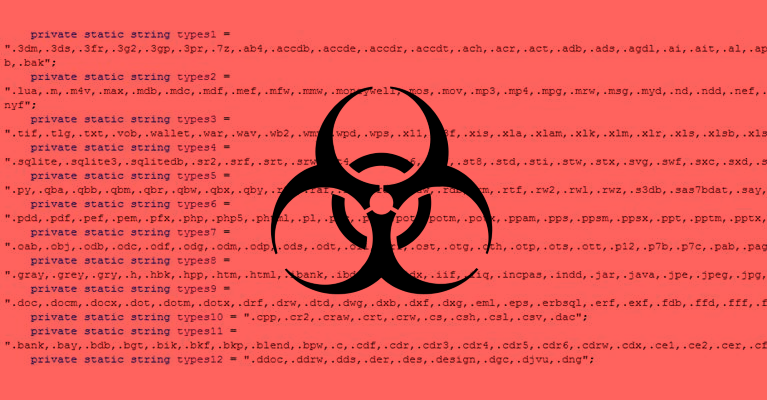

Una vez que el ransomware entra en el PC de la v�ctima, se inicia autom�ticamente el proceso de cifrado. Este ransomware es �nico en el sentido de que busca y comienza a cifrar la friolera de 862 tipos diferentes de archivos. Se puede reconocer a las infecciones del ransomware CryptMix por la extensi�n .code que a�ade al final de cada archivo cifrado.

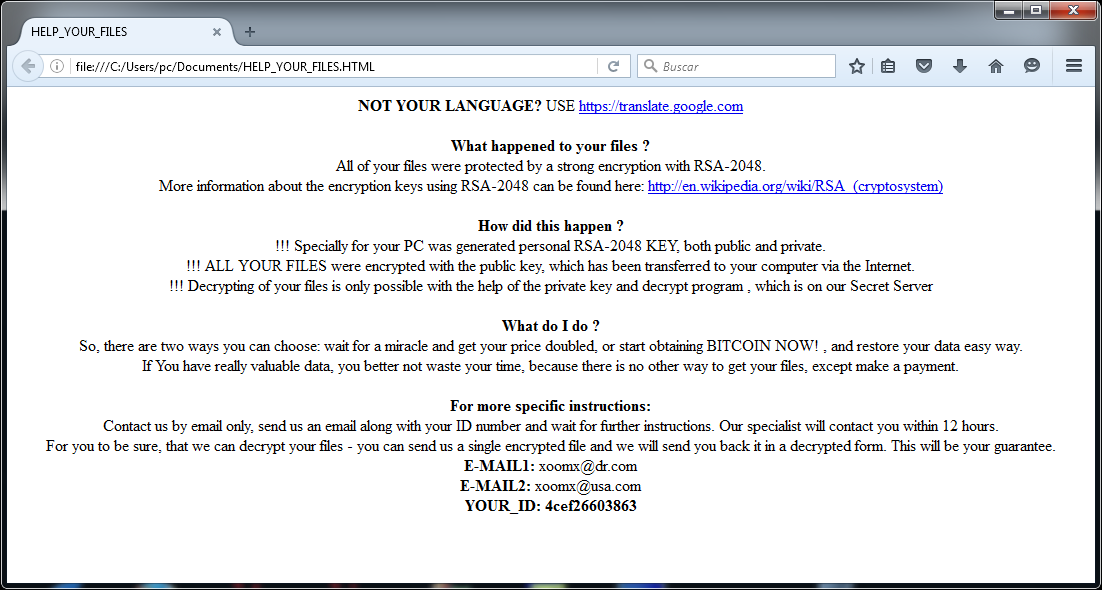

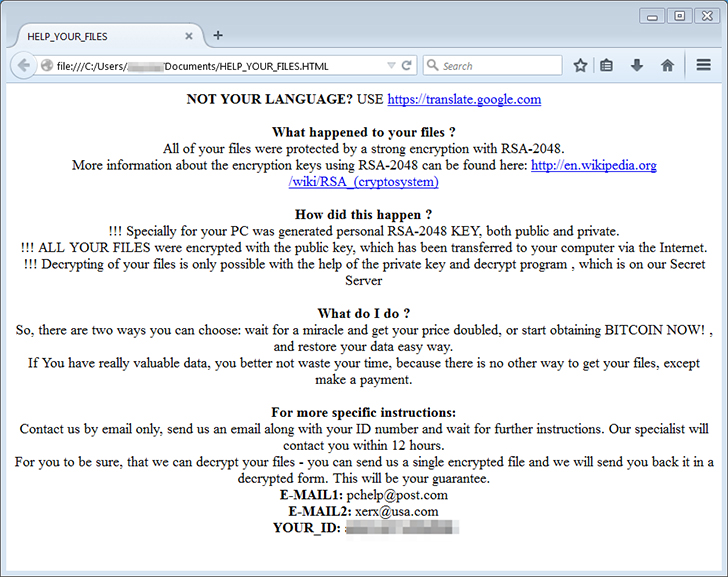

Una vez que finaliza el proceso de cifrado, el ransomware CryptMix genera las notas de rescate en el PC infectado. Este ransomware toma prestadas la nota de rescate HTML de CryptXXX y la nota de rescate basada en texto de CryptoWall.

La nota de rescate notifica al usuario de que sus archivos fueron cifrados con un algoritmo potente RSA-2048, le asigna una identificaci�n y le insta a enviar un correo electr�nico a una de dos direcciones de correo electr�nico para que pueda recuperar sus archivos.

El ransomware CryptMix est� solicitando una cantidad de dinero superior a la que estamos acostumbrados con otros ransomwares, que suelen pedir cantidades de entre 100-400 euros, pero en este caso, los delincuentes solicitan el pago de 2.200 euros.

Para "convencer" a las v�ctimas de pagar esta suma de dinero, los delincuentes est�n utilizando 2 tipos de artima�as: por una parte, intentan engatusar a la v�ctima aduciendo que parte del dinero del rescate se destinar� a la caridad infantil y adem�s coaccionan a la v�ctima inform�ndole de que la suma del rescate se duplicar� en las siguientes 24 horas si no paga inmediatamente.

El colmo de la desfachatez de estos delincuentes es que, en ese mismo mensaje, los delincuentes tambi�n prometen tres a�os de "soporte t�cnico GRATIS", como si fuese l�gico que alguien aceptase ayuda t�cnica de un creador de ransomware...

Desgraciadamente, a fecha de hoy, no hay manera de descifrar los archivos encriptados por el ransomware CryptMix, por lo que lo importante es prevenir y protegerse siendo precavidos ante correos, adjuntos y links no deseados o que no sean de confianza, y proteger los equipos inform�ticos con RANSOMWARDIAN.

03/05/2016 Noticia Ransomware

Un virus ransomware ha inutilizado el servidor de la Subdirecci�n General de Gesti�n Econ�mica y Patrimonial del Ministerio del Interior, que da servicio a nueve departamentos de dicho Ministerio.

Como puede observarse, la virulencia y alcance de los virus ransomware es tal, que ni siquiera el Ministerio del Interior est� exento de ser v�ctima de los mismos. De hecho, los virus ransomware se han convertido hoy en d�a en la mayor amenaza para los usuarios, habiendo pasado a ser el doble la cantidad de equipos infectados en 2015 con respecto al a�o 2014 y esper�ndose que en 2016 estas cifras sean a�n mucho mayores.

La Subdirecci�n General de Tecnolog�as de la Informaci�n ya ha solicitado a todos los funcionarios que comprueben sus discos duros locales para ver si han sido infectados.

El 'ransomware' es un tipo de virus da�ino que cifra los documentos del usuario y los deja inservibles, mostrando posteriormente un mensaje que solicita el pago de una cantidad espec�fica" para recuperar los archivos da�ados. Este tipo de ciberataques se realizan a trav�s de correos electr�nicos que incluyen un archivo adjunto o un enlace que busca da�ar el ordenador del destinatario o mediante archivos que se descargan al navegar por p�ginas poco fiables.

Se aconseja por lo tanto a todos los usuarios tanto del Ministerio del Interior como de cualquier �mbito, tomar las siguientes precauciones:

1) No abrir ning�n correo electr�nico de origen desconocido ni mucho menos abrir los adjuntos o pinchar en los enlaces que pudiera contener.

2) En caso de detectar alg�n correo sospechoso, antes de abrirlo, guardarlo y reenviarlo a fin de que los t�cnicos de RANSOMWARDIAN puedan evaluarlo.

3) No ejecutar ning�n archivo de origen desconocido.

4) Poner atenci�n a la navegaci�n por internet, visitando sitios fiables o desconocidos.

5) Tener instalada una licencia del software anti ransomware RANSOMWARDIAN en cada equipo inform�tico.

6) Tener un antivirus tradicional actualizado y el firewall activado.

7) Hacer copias de seguridad peri�dicas fuera del local.

02/05/2016 Noticia Ransomware

En los �ltimos d�as, una empresa suministradora de agua y electricidad en EEUU llamada BWL fue v�ctima de un ataque de virus ransomware, que hizo que no pudieran ofrecer correctamente algunos de sus servicios.

La infecci�n se produjo despu�s de un empleado de BWL hubiera abierto un archivo adjunto recibido por correo electr�nico. El virus ransomware cifr� los archivos del trabajador, pero tambi�n se extendi� a otros equipos que formaban parte de la misma red.

Pese a que los equipos ten�an instalado un antivirus tradicional (no especializado en virus ransomware como RANSOMWARDIAN), el programa no fue capaz de detectar ni bloquear la amenaza. Se da la circunstancia adem�s de que la variante de virus ransomware era "completamente nueva".

El virus, que mostr� el comportamiento de una infecci�n t�pica por criptoransomware, provoc� que la empresa no pudiera seguir suministrando ciertos servicios a sus clientes. Adem�s, la empresa de servicios p�blicos de propiedad municipal, tuvo que cerrar su red interna y el servicio de correo electr�nico utilizado por alrededor de 250 empleados.

A�adido a lo anterior, la l�nea telef�nica de asistencia al cliente tuvo que ser asimismo cerrada por el momento a causa de la infecci�n.

Los portavoces de BWL dijeron que no los datos de los clientes no se cifraron durante el incidente, pero decidieron cerrar el suministro el�ctrico y de agua hasta que la situaci�n se aclare.

Este es el mejor ejemplo de que, no s�lo los particulares y empresas son potenciales v�ctimas de los ataques ransomware, sino que incluso los organismos oficiales se convierten en objetivo de amenazas y potenciales v�ctimas de p�rdidas de datos, accesos no autorizados, robo de informaci�n sensible y divulgaci�n de datos privados, con lo que ello implica a nivel de impacto financiero, p�rdida de informaci�n cr�tica y repercusi�n a su imagen y reputaci�n.

Es por ello que las compa��as de todos los tipos y tama�os deben ser conscientes de los peligros a los que se exponen e implantar planes de prevenci�n y protecci�n, a�adiendo a sus sistemas de seguridad el programa RANSOMWARDIAN en cada equipo inform�tico.

29/04/2016 Noticia Ransomware

Se han descubierto 3 nuevas amenazas para los usuarios de Windows, se trata de los virus ransomware CryptFIle2, BrLock y MM Locker, cuyos archivos encriptados, a fecha de hoy, no se pueden recuperar.

Ransomware CryptFIle2

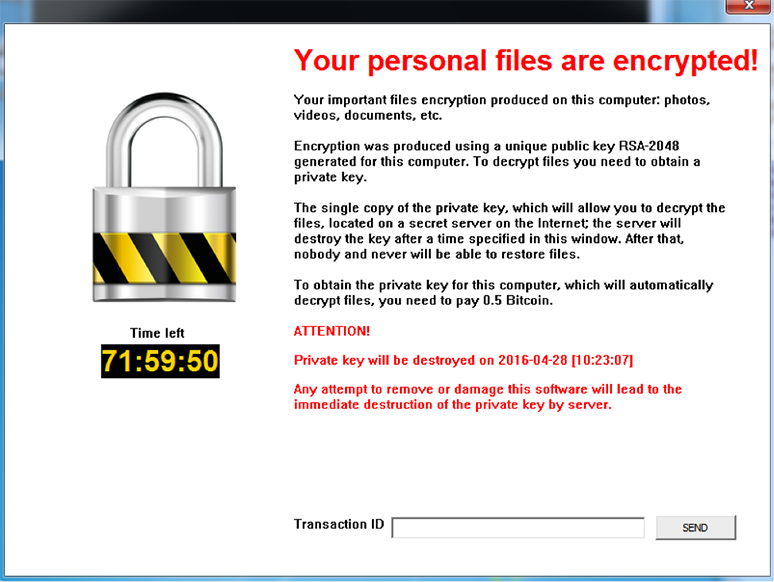

De las tres amenazas esta es la m�s longeva, ya que apareci� a mediados del mes de marzo y tal vez sea el m�s simple, ya que para recuperar los archivos el usuario debe contactar con el propietario del ransomware a trav�s del correo electr�nico. El ransomware CryptFIle2 utiliza el algoritmo de cifrado RSA de 2048 bits.

Ransomware BrLock

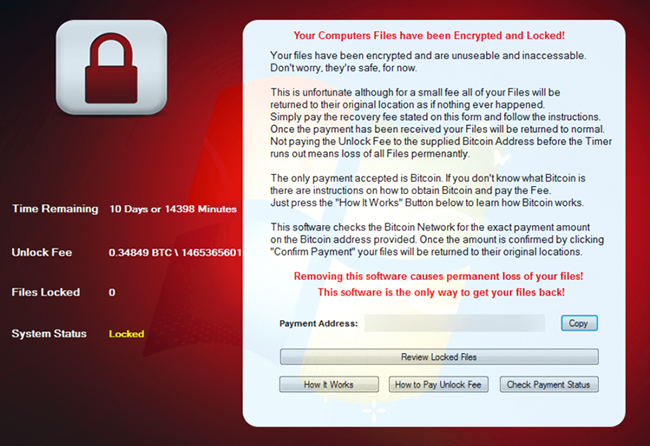

Este ransomware apareci� la semana pasada, por lo que a�n no ha tenido tiempo material para infectar a muchos usuarios y, se da la particularidad de que esta amenaza no es de tipo criptoransomware, es decir, no cifra la informaci�n, sino que "simplemente" bloquea el ordenador, solicitando el pago de entre 100 y 400 d�lares para volver a tener acceso al mismo.

Ransomware MM Locker

Este ransomware tambi�n fue descubierto a primeros de marzo, cifra los archivos de sus v�ctimas y les a�ade la extensi�n ".locked".

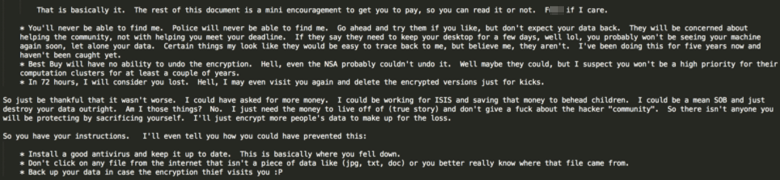

Una peculiaridad del ransomware MM Locker es su nota de rescate, que es bastante larga y en la que el delincuente intenta convencer a la v�ctima de que pague, casi llegando al punto de suplicarle.

Sin embargo, es muy importante destacar que en el caso de este ransomware MM Locker, una vez realizado el pago, JAM�S se obtiene la clave de descifrado.

Como vemos, siguen surgiendo nuevas familias de ransomware, as� como variantes y versiones de los que ya exist�an previamente, por lo que es imprescindible protegerse en lo posible de este tipo de amenazas siendo precavidos a la hora de abrir documentos adjuntos o pinchar en links desconocidos, as� como instalando una licencia del software de seguridad RANSOMWARDIAN en los ordenadores con sistema operativo Windows.

28/04/2016 Noticia Ransomware

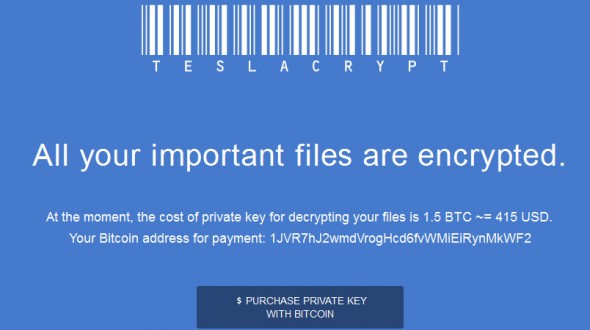

Si hace tan s�lo unos d�as habl�bamos de que ya se estaba difundiendo una nueva versi�n de TeslaCrypt 4.1., hoy podemos confirmar que los ciberdelincuentes ya han sacado la versi�n 4.2. del ransomware TeslaCrypt.

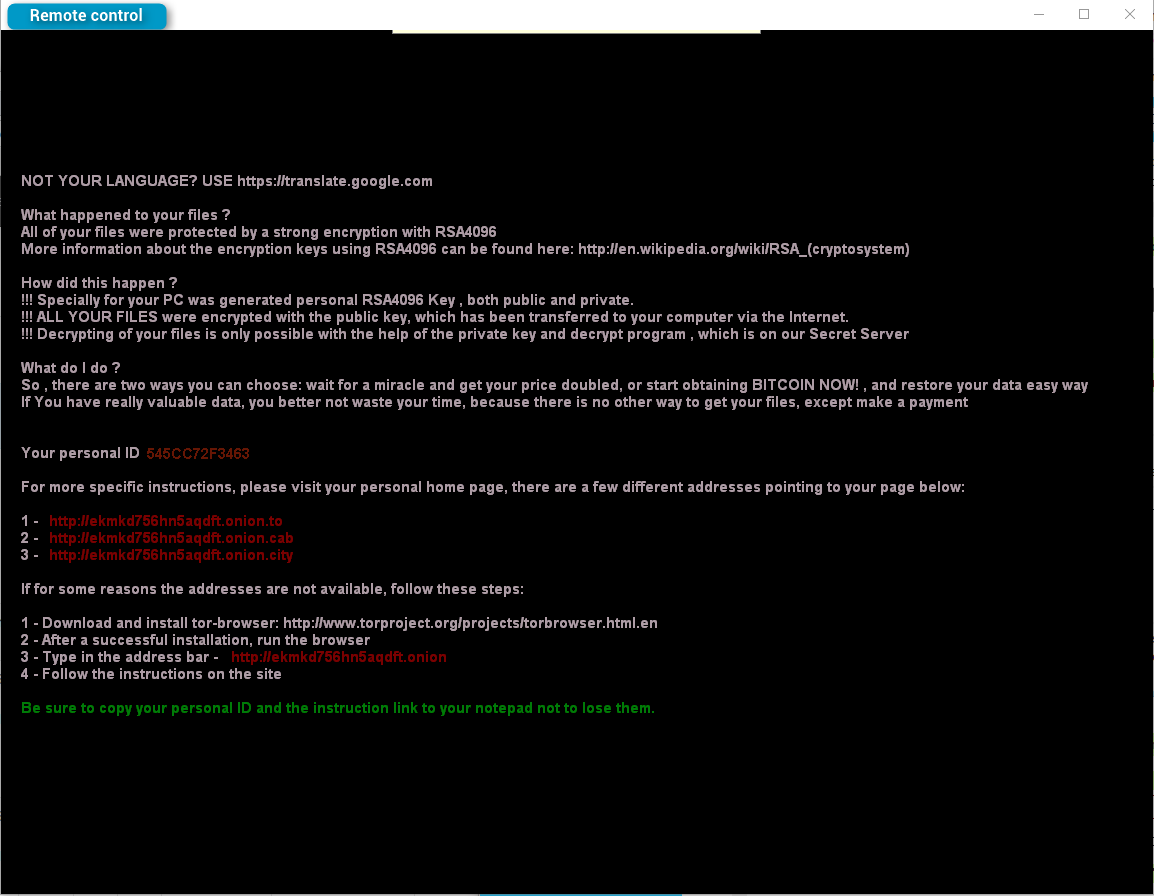

De hecho, podr�amos decir que esta nueva versi�n est� reci�n salida del horno, ya que ha sido lanzada hoy mismo y contiene bastantes modificaciones en relaci�n a c�mo se ejecuta el programa. El cambio m�s notable, sin embargo, es la renovaci�n de la nota de rescate. La nota de rescate que mostramos a continuaci�n es ahora m�s "minimalista" y se centra en lo esencial, mostrando s�lo la informaci�n necesaria para que la v�ctima se conecte a los Servidores de pago.

A nivel m�s t�cnico, el ransomware TeslaCrypt 4.2. muestra los siguientes cambios:

El ransomware TeslaCrypt es tristemente famoso por su gran capacidad de propagaci�n e infecci�n debido a las importantes campa�as que realiza para difundirse, recordamos que a principios de este mismo mes de abril ha habido una gran campa�a de e-mails simulando ser de Correos, que infectaban a los usuarios con el ransomware TeslaCrypt y en febrero este mismo ransomware atac� a webs que utilizaban WordPress.

Por eso insistimos m�s que nunca que no se abran correos inesperados o sospechosos y mucho menos sus archivos adjuntos. Adem�s, deben mantener sus antivirus actualizados, una licencia de RANSOMWARDIAN instalada en cada equipo y realizar backup externo.

26/04/2016 Noticia Ransomware

Una nueva variante de ransomware afecta a ciertos dispositivos Android con el simple hecho de visitar una p�gina web que incluye c�digo Javascript contaminado con el virus, sin necesidad de m�s interacci�n por parte del usuario: no es preciso pinchar en ning�n link concreto ni abrir ning�n archivo. Lo grave en este caso es que el proceso se realiza sin que el usuario sea consciente en ning�n momento de que est� siendo infectado, ya que que no requiere ninguna confirmaci�n por parte de �ste.

El exploit se aprovecha de una vulnerabilidad en una librer�a de Android para permitir a los atacantes descargar un elemento para conseguir los privilegios de root (o superusuario) en el dispositivo, adquiriendo el control absoluto sobre el dispositivo. Una vez que han obtenido el acceso en modo root, descargar�n silenciosamente y sin que la v�ctima se percate debido a que ya no necesitan ning�n permiso de la v�ctima, un ejecutable que contiene el ransomare.

El nombre de este troyano ransomware es Cyber.Police y se detect� por primera vez en diciembre de 2014. En comparaci�n con el ransomware para pc que cifra los archivos, Cyber.Police "�nicamente" bloquea la pantalla del usuario y le exige que compre 2 tarjetas regalo de iTunes de Apple para desbloquear el dispositivo.

Este ataque de ransomware se est� dirigiendo a dispositivos con versiones de Android entre la 4.0.3 y la 4.4.4. Siempre que el dispositivo lo permita, recomendamos que quienes tengan esas versiones de Android las actualicen a una versi�n superior a la 4.4.4.

25/04/2016 Noticia Ransomware

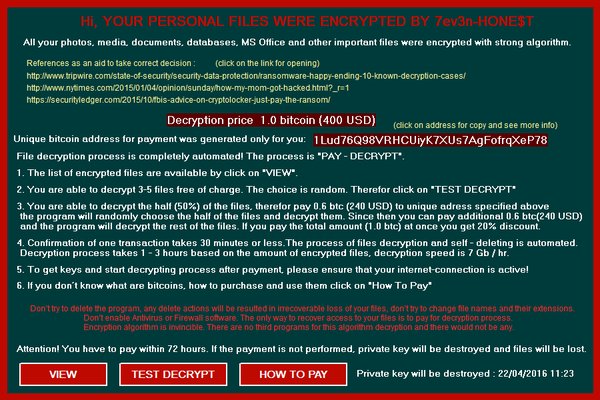

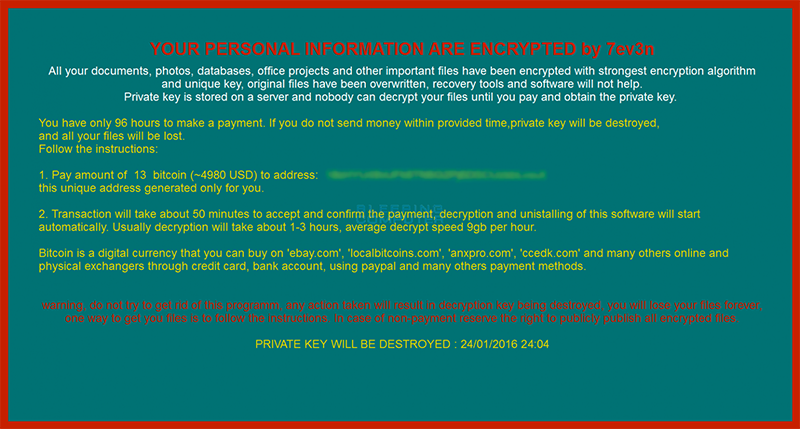

Se trata de una variante de ransomware 7ev3n, que se ha nombrado a s� mismo como 7ev3n-HONE$T. Este ransomware cifra los datos y luego solicita un rescate de unos 400 euros en bitcoins. Actualmente se desconoce la forma en que se distribuye o qu� tipo de cifrado utiliza, por lo que, desafortunadamente, no hay manera de descifrar los archivos sin pagar el rescate.

Cuando el ransomware 7ev3n-HONE$T cifra la informaci�n, renombra los archivos a n�meros secuenciales utilizando la extensi�n .R5A. Por ejemplo, los nombres de los archivos de una carpeta cambiar�an a 1.R5A, 2.R5A, 3.R5A, etc. 7ev3n-HONE$T a continuaci�n a�adir� el nombre del archivo cifrado al directorio C:\Users\Public\files.

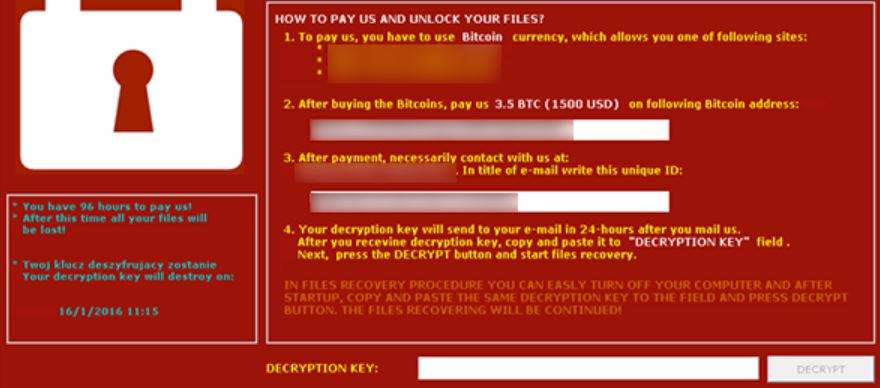

Cuando finalice de encriptar la informaci�n, el ransomware mostrar� varias ventanas:

La primera ventana es la ventana principla de bloqueo y muestra la nota de rescate y la direcci�n bitcoin en la que se deber� enviar el pago.

La segunda ventan permite a la v�ctima desencriptar de 3 a 5 archivos, para que compruebe que una vez realizado el pago, los archivos efectivamente se podr�n descifrar.

La tercera ventana muestra una lista de los archivos encriptados.

Y la cuarta ventana ofrece informaci�n sobre c�mo pagar el rescate.

22/04/2016 Noticia Ransomware

Uno de los ransomware tristemente m�s populares es TeslaCrypt, que ahora ha sido mejorado por sus creadores y han puesto en marcha su versi�n 4.1b. Una variante que nuestros expertos estiman que lleva una semana en circulaci�n y llega con caracter�sticas mejoradas.

Esta nueva versi�n del ransomware TeslaCrypt 4.1b es capaz de encriptar muchos m�s tipos de archivos que antes, haciendo que una vez infectados por esta versi�n, habr� muchos m�s archivos a los que las v�ctimas no tendr�n acceso. Adem�s, se a�ade el hecho de que esta nueva versi�n utiliza el est�ndar de cifrado AES 256, haciendo pr�cticamente imposible la recuperaci�n de los archivos encriptados por otros medios.

La manera de distribuirse es id�ntica a la de sus anteriores versiones y llega a los equipos a trav�s de un fichero adjunto en diferentes campa�as de correo electr�nico. Cuando las v�ctimas se disponen a abrir el fichero, que habitualmente va en formato .ZIP, un c�digo Javascript se ejecuta en el equipo para descargar el ransomware TeslaCrypt.

Una vez que esto ocurre la situaci�n se complica, puesto que esta versi�n 4.1b del ransomware TeslaCrypt tambi�n incluye una funci�n anti-monitoreo para evitar ser detectada.

Por si todo lo anterior fuera poco, esta versi�n 4.1b de TeslaCrypt persiste en los equipos infectados gracias a que es capaz de realizar una copia de s� mismo en el disco duro y crear una nueva entrada en el registro que apunte a esa copia.

Dada la virulencia de esta nueva versi�n de TeslaCrypt y a las importantes campa�as de env�os de e-mails que est�n realizando para difundirse, se recomienda m�s que nunca a los usuarios que sean precavidos y no abran correos inesperados o sospechosos y mucho menos sus archivos adjuntos. Adem�s, deben mantener sus antivirus actualizados, una licencia de RANSOMWARDIAN instalada en cada equipo y copias de seguridad externas

21/04/2016 Noticia Ransomware

Nuestro Laboratorio ha descubierto un nuevo ransomware llamado CryptoBit, que infecta a los usuarios a trav�s de exploits. Las primeras infecciones aparecieron a principios de abril y nuestros investigadores de seguridad afirman que el ransomware es algo raro en su modo de funcionamiento.

En la muestra del ransomware Cryptobit analizada por nuestros t�cnicos, existe una ausencia pr�cticamente total de cadenas de texto, indicio evidente de que el autor ha querido dificultar el an�lisis de su c�digo. Adem�s, hemos podido determinar que el m�todo utilizado para distribuir el ransomware Cryptobit est� siendo el uso de kits de exploits que afectan a diferentes navegadores web.

Tras infectar el equipo, el ransomware CryptoBit se dirige por defecto a 96 tipos de archivos concretos, en busca de archivos de almacenamiento de datos habituales, como im�genes, carpetas de archivos, bases de datos y documentos de Office.

Una vez que el ransomware CryptoBit identifica todos los archivos valiosos, procede a cifrarlos usando el algoritmo AES, que utiliza una clave para el cifrado y el descifrado, generando, en cada ejecuci�n, una clave aleatoria de 256 bits, lo que hace pr�cticamente imposible descifrar los ficheros salvo que �sta sea conocida.

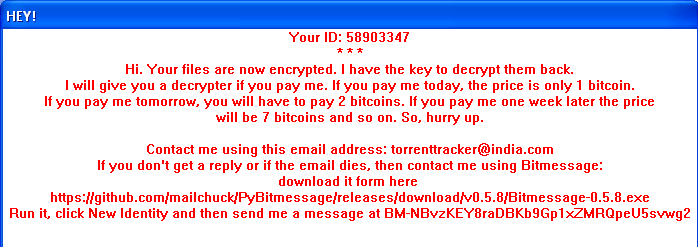

Tras terminar el proceso de cifrado, CryptoBit muestra una nota de rescate como la siguiente, indicando al usuario que sus archivos han sido encriptados y debe ponerse en contacto con el autor del ransomware trav�s de una direcci�n de correo electr�nico o la red bitmessage, utilizando una identificaci�n especial que le suministra.

NOTA: no confundir este nuevo ransomware Cryptobit con otro ransomware llamado Cryptorbit, que fue muy activo durante el a�o 2014.

Como puede observarse, el fen�meno ransomware va en aumento y casi diariamente nos encontramos con nuevas variantes que van surgiendo, siendo cada vez m�s inexpugnables debido a que se est� extendiendo el uso de m�todos de cifrado cada vez m�s potentes, por lo que es de suma importancia mantener el antivirus actualizado, instalar RANSOMWARDIAN y hacer backups o copias de seguridad de los datos importantes.

19/04/2016 Noticia Ransomware

El ransomware CryptXXX es una nueva variante recientemente descubierta que, adem�s de encriptar los datos de la v�ctima, tambi�n es capaz de robar sus Bitcoins, junto con las contrase�as y otros datos personales del usuario.

Este ransomware se distribuye a trav�s de p�ginas web que alojan un kit de exploits que se aprovecha de vulnerabilidades para introducir malware de fraude por clic en los ordenadores de los usuarios.

Dicho kit de exploits es conocido por tener la capacidad de descargar malware, por lo que en una segunda fase procede a descargar en el equipo de la v�ctima el ransomware CryptXXX como un archivo de ejecuci�n aplazada, estableciendo que espere 62 minutos antes de ejecutarse, para que el usuario no se d� cuenta desde un primer momento.

Tras infectar a sus v�ctimas, el ransomware CryptXXX cambia el fondo de escritorio de los usuarios por su nota de rescate y deja a su vez un reguero de notas de rescate por todo el equipo.

Se da la peculiaridad de que este ransomware incluye la caracter�stica de robar informaci�n del usuario. El ransomware CryptXXX es capaz de recabar informaci�n y contrase�as acerca de los clientes de los programas locales de mensajer�a instant�nea, clientes de correo electr�nico, clientes FTP y navegadores de Internet. Adem�s, tambi�n tiene la capacidad de robar Bitcoins de las v�ctimas.

Desafortunadamente y dada la gran experiencia y conocimientos del creador de este nuevo ransomware, mucho nos tememos que el ransomware CryptXXX podr� tener el mismo impacto que Locky, que se convirti� en una de las tres principales familias de ransomware, extendi�ndose r�pidamente a nivel mundial.

Hoy m�s que nunca resulta imprescindible contar con la protecci�n adecuada frente a estas amenazas. Los profesionales espa�oles del sector de la inform�tica ya est�n usando la aplicaci�n de seguridad RANSOMWARDIAN en sus sistemas y los de sus principales clientes.

18/04/2016 Noticia Ransomware

Nuestros especialistas han observado un cambio en el modo de operar del malware Kovter, que se ha transformado poco a poco en una variante d�bil de cripto-ransomware.

El malware Kovter comenz� su andadura en el 2013 como una versi�n simple de ransomware que bloqueaba los ordenadores y mostraba un mensaje indicando a las v�ctimas que deb�an pagar una multa o se enfrentar�an a acciones legales de lo contrario. En la mayor�a de los casos, este mensaje inclu�a insignias e im�genes espec�ficas de la Polic�a del pa�s de origen del usuario afectado.

Como este tipo de campa�as comenzaron a ser ineficaces, para el a�o 2014 Kovter evolucion� y se especializ� en actividades de fraude por clic, abriendo y haciendo clic en anuncios a espaldas del usuario.

Esto dur� dos a�os, tiempo durante el cual el malware se hizo famoso por la velocidad con la que se desarrollaba, siempre a�adiendo nuevas caracter�sticas.

El punto �lgido de este ciclo de actualizaci�n sin fin lleg� el pasado oto�o, cuando Kovter se convirti� en una amenaza que no necesitaba archivo y que viv�a en la memoria y registro de Windows del PC infectado.

Viendo que el ransomware se ha convertido en un gran negocio para los ciberdelincuentes en los �ltimos tiempos, los autores de Kovter se han subido al carro y han decidido modificar el c�digo fuente de Kovter una vez m�s, volviendo a convertirlo en ransomware, aunque esta nueva versi�n de ransomware no se parece a la versi�n original de los inicios de Kovter, ya que, en lugar de bloquear los ordenadores de los usuarios, Kovter ahora encripta sus archivos.

La peculiaridad de Kovter es que no encripta todo el archivo, sino �nicamente los primeros bytes de cada archivo y luego almacena la clave de cifrado en el propio disco duro.

Lo que resulta llamativo en Kovter es que sus autores parecen haberse preocupado m�s por evitar la detecci�n por parte de los antivirus tradicionales que de utilizar un algoritmo de cifrado fuerte.

S�lo a lo largo del a�o 2015 se detectaron 753.684 ordenadores infectados por ransomware (declarados). De ellos, el 24% fueron v�ctimas del ransomware Cryptolocker, estim�ndose que este ransomware ha reportado hasta el momento unos 3 millones de d�lares a sus creadores.

Los usuarios y empresas deben tomar medidas como instalar RANSOMWARDIAN en cada equipo para reducir el riesgo y concienciarse sobre estas amenazas para reducir as� los incidentes inform�ticos, ya que el 80% de los mismos suelen ser causador por errores humanos.

15/04/2016 Noticia Ransomware

Manamecrypt o CryptoHost, son los dos nombres con los que se conoce al nuevo ramsoware detectado que, adem�s de cifrar los archivos en un archivo comprimido protegido por contrase�a y borrar los originales, tambi�n impide que se ejecuten algunos de los programas que haya en el ordenador infectado.

Su forma de infectar a los usuarios es camufl�ndose en algunas versiones de programas de descarga de torrents, algo poco habitual hasta ahora en este tipo de malware.

La diferencia fundamental entre el ransomware Manamecrypt y otros tipos de ransomware de cifrado es la siguiente: la muestra analizada no se propaga mediante archivos adjuntos de correo electr�nico o a trav�s de un paquete de exploits. En su lugar, se a�na en un software leg�timo y, por lo tanto, puede ser clasificado como un troyano cl�sico. El paquete consta de programa cliente uTorrent con el componente de malware empaquetado en el mismo.

El ransomware sigue siendo una de las ciberamenazas m�s peligrosas. Manamecrypt/Cryptohost difiere en algunos aspectos del ransomware analizado anteriormente. El modo de propagaci�n, el m�todo de cifrado y el bloqueo de los programas son las diferencias m�s acusadas.

La clave para evitar ser v�ctima de este tipo de ataques sigue siendo la prevenci�n, utilizando una aplicaci�n de seguridad anti ransomware como RANSOMWARDIAN, descargando programas �nicamente desde la web oficial de los fabricantes, haciendo copias de seguridad y manteniendo el sistema y las aplicaciones siempre actualizadas.

13/04/2016 Noticia Ransomware

Creemos que el siguiente paso natural de la evoluci�n para los virus ransomware ser� integrar la caracter�stica de autopropagaci�n vista en los virus "gusanos" (worms) de la vieja escuela que causaron estragos en los a�os 90 y principios de 2000.

La hip�tesis es que los atacantes intentar�n crear familias ransomware mucho m�s vers�tiles, que, adem�s de utilizar el cifrado para bloquear los archivos del usuario, incorporar�n diferentes m�dulos entre los que se incluir�a uno de auto-propagaci�n.

De esta manera, mientras que ahora es necesaria la intervenci�n de un ser humano para conseguir que el ransomware infecte los equipos haciendo clic en alg�n archivo adjunto en un correo electr�nico o similar, la capacidad para propagarse e infectar otros equipos de manera autom�tica convertir�a esta amenaza en algo a�n m�s peligroso.

Ya hemos observado estas caracter�sticas en el ransomware SamSam (tambi�n conocido como Samas), aunque de momento de un modo muy simple y limitado.

El ransomware SamSam ya ha conseguido algunas v�ctimas de perfil alto en el sector sanitario y creemos que otros ciberdelincuentes podr�an seguir su ejemplo y orientarse a conseguir penetrar en redes, dejando que el ransomware busque e infecte otros ordenadores �l mismo.

Este tipo de comportamiento har� que el ransomware pueda convertirse en una plaga con much�simas m�s v�ctimas, sin apenas necesidad de la colaboraci�n humana. En lugar de tener que enga�ar a cada v�ctima como ahora para que descarguen y ejecuten archivos maliciosos de ransomware, estos nuevos tipos de ransomware (criptogusanos) s�lo necesitar�n una o dos personas como v�ctimas.

Las infecciones de ransomware con este nuevo m�todo pueden convertirse en virales, afecta a cientos o incluso miles de ordenadores, sobre todo en las redes corporativas o gubernamentales m�s grandes, donde la mayor parte de equipos inform�ticos est�n vinculados entre s�.

Aunque las grandes empresas y agencias gubernamentales ponen grandes medidas de seguridad en los accesos f�sicos a sus edificios, pocas veces segmentan las redes inform�ticas internas como dictan los procedimientos de seguridad.

Ahora m�s que nunca resulta imprescindible protegerse y poner medidas para evitar el acceso y ataque del ransomware, instalando RANSOMWARDIAN en cada equipo que forme parte de las redes inform�ticas.

12/04/2016 Noticia Ransomware

Ha surgido una peligrosa nueva variante de ransomware llamado Jigsaw cuya novedad es que elimina los archivos del usuario si no paga el rescate solicitado a su debido tiempo, o cuando la v�ctima reinicia el ordenador, borrando 1.000 archivos en cada nuevo reinicio.

A�n desconocemos la forma en que este ransomware llega a los ordenadores, pero lo que s� sabemos es que una vez que se ejecuta el ransomware Jigsaw, se dirige a 226 tipos diferentes de archivos, cifra todo su contenido y a�ade la extensi�n .fun al final de cada nombre de archivo.

Una vez finalizado este proceso, se muestra en la pantalla de la v�ctima la nota de rescate que incluye la imagen del famoso personaje de la serie de pel�culas de terror Saw llamado Jigsaw, de ah� el nombre de este ransomware.

El ransomware solicita el pago del rescate, pero hay una trampa . Para forzar a la v�ctima a pagar el rescate lo m�s r�pido posible, el ransomware Jigsaw juega con el usuario y amenaza con eliminar algunos de sus archivos cada hora.

La mala noticia es que el ransomware Jigsaw cumple su palabra y comienza a borrar cada vez m�s archivos. Y, lo que es peor, con cada reinicio del PC, el ransomware tambi�n elimina otros 1.000 archivos adicionales cada vez.

Resulta imprescindible protegerse de este tipo de ataques, poniendo todos los medios posibles. Todos los que se indican a continuaci�n son complementarios y deben tenerse en cuenta para evitar todo lo posible ser v�ctimas del ransomware:

11/04/2016 Noticia Ransomware

Representantes del Distrito Escolar Independiente del Noreste, en Texas, EE.UU., han admitido que muchos de sus centros escolares han sido v�ctimas de la reciente oleada de infecciones por ransomware que est�n operando a nivel mundial.

Seg�n la cadena de televisi�n local KENS5, las infecciones por ransomware han sucedido a lo largo de los �ltimos dos meses y han afectado a 20 escuelas.

Actualmente se desconoce qu� variante de ransomware ha sido la que ha infectado a estas instituciones, pero s� se sabe que encriptaron alrededor de 2,5 TB de informaci�n.

La buena noticia es que en esta ocasi�n las escuelas afectadas ten�an copias de seguridad que no se han visto comprometidas por el ataque ransomware y fueron capaces de recuperar sus archivos sin pagar el rescate solicitado, pero este no fue el caso de muchas infecciones por ransomware anteriores, que afectaron a hospitales, Iglesias, escuelas e incluso Juzgados, la mayor�a de los cuales tienen significativamente m�s fondos que una escuela de Texas, pero que se vieron obligados a pagar los rescates exigidos por los ciberdelincuentes, debido a que no hab�an invertidio en medidas de seguridad inform�tica como copias de seguridad externas y aplicaciones de protecci�n como RANSOMWARDIAN.

Debido al cada vez m�s alto n�mero de infecciones ransomware, las autoridades de Estados Unidos y Canad� emitieron la semana pasada una alerta cibern�tica oficial con respecto a la creciente amenaza de ransomware.

08/04/2016 Noticia Ransomware

Tras emitir una alerta de seguridad hace dos d�as, Adobe ha lanzado un nuevo parche para Flash Player que corrige un peligroso error "de d�a cero" (Zero-Day) que se estaba utilizando para difundir ransomware.

Identificado como CVE-2016-1019, este exploit estaba siendo utilizado para infectar a los usuarios con ransomwares de las familias Cerber y Locky.

Adobe explic� que la vulnerabilidad fue utilizada para atacar equipos de trabajo que ejecutaban Adobe Flash Player 20.0.0.306 y versiones anteriores. M�s tarde se descubri� que los ataques tambi�n podr�an tener �xito en las versiones m�s recientes de Windows, como Windows 10.

A pesar de que este nuevo exploit pod�a funcionar en cualquier versi�n de Adoble Flash incluyendo las versiones totalmente parcheadas, los delincuentes se centraron �nicamente en atacar las versiones m�s antiguas de Flash.

Adem�s de esta vulnerabilidad altamente peligrosa, Adobe ha parcheado otros 23 errores.

Las actualizaciones de Flash para Windows, Mac y Linux han sido publicadas y est�n disponibles para su descarga. La �ltima version de Adobe Flash Player para Windows y Mac es la 21.0.0.213 y para Linux es la 11.2.202.616 (datos a fecha de hoy 08/04/2016).

El Adobe Flash Player instalado en Google Chrome, Microsoft Edge e Internet Explorer (para Windows 10) se actualizar� autom�ticamente a la �ltima versi�n.

06/04/2016 Noticia Ransomware

Desde que supimos del primer caso de infecci�n por ransomware en un hospital de Hollywood el pasado febrero, este tipo de ataques han estado fuera de control afectando a numerosos hospitales en todo el mundo, causando la ralentizaci�n de sus sistemas o incluso la paralizaci�n total de sus actividades en los casos m�s graves.

Para hacernos una idea de la gravedad de los hechos, debemos tener en cuenta que hoy en d�a todos los datos se almacenan en ordenadores, los historiales m�dicos, pruebas, placas, radiograf�as, medicaci�n a suministrar a cada paciente, dietas espec�ficas para cada enfermo e incluso m�ltiples aparatos necesarios para realizar intervenciones quir�rgicas se manejan a trav�s del ordenador.

El primer caso posterior al del Hospital de Hollywood fue una infecci�n de ransomware que atac� a la Junta de Salud del Distrito Whanganui en Nueva Zelanda, que se vi� afectado por el ransomware Locky.

Las siguientes v�ctimas del ransomware fueron dos hospitales alemanes: el Hospital Lukas en la ciudad de Neuss y el hospital Klinikum Arnsberg en Renania del Norte-Westfalia. Seg�n los medios locales, los m�dicos tuvieron que volver a usar bol�grafo y papel para redactar sus informes y recetas.

Probablemente el m�s afectado de todos fue la siguiente v�ctima, el Hospital Metodista de Henderson, Kentucky, que tuvo que declararse en "estado de emergencia" despu�s de sufrir una infecci�n por el ransomware Locky.

Tras eso, la cadena de hospitales MedStar Salud inform� tambi�n de numerosas infecciones por ransomware en los hospitales de Washington (Georgetown University Hospital) y �reas cercanas.

En los �ltimos d�as 2 nuevas v�ctimas se han a�adido a la lista de hospitales afectados por ransomware, uno en California y otro en Indiana, habiendo sido este �ltimo afectado tambi�n por Locky.

Afortunadamente, en este �ltimo caso los da�os han sido m�nimos debido a la rapidez con la que el equipo inform�tico del Hospital neutraliz� la amenaza al tener constancia de que el ordenador de un s�lo empleado hab�a sido infectado inicialmente, no dejando que dicha infecci�n se propagase al resto de equipos inform�ticos.

Desde RANSOMWARDIAN estamos educando a empleados de empresas e instituciones en la importancia de la prevenci�n y de estar alerta ante estas nuevas amenazas de ransomware que, sobre todo, se aprovechan de la mayor "vulnerabilidad" que es el factor humano.

Por ello recomendamos mantenerse alerta ante correos, archivos adjuntos y links de elementos sospechosos, inesperados o que no sean de confianza, evitar abrir todo tipo de archivos y enlaces y contar con una licencia de RANSOMWARDIAN actualizada en cada equipo inform�tico.

05/04/2016 Noticia Ransomware

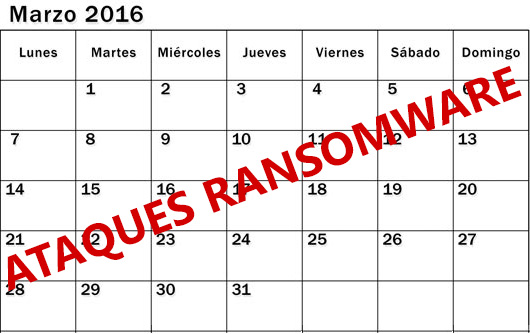

El pasado mes de marzo ha sido el m�s activo en cuanto a ransomware debido a la propagaci�n de m�ltiples variantes en sucesivas oleadas, situ�ndose Espa�a entre los pa�ses en los que se han observado m�s detecciones. Las variantes de ransomware que han conseguido una mayor tasa de propagaci�n han sido Locky y TeslaCrypt.

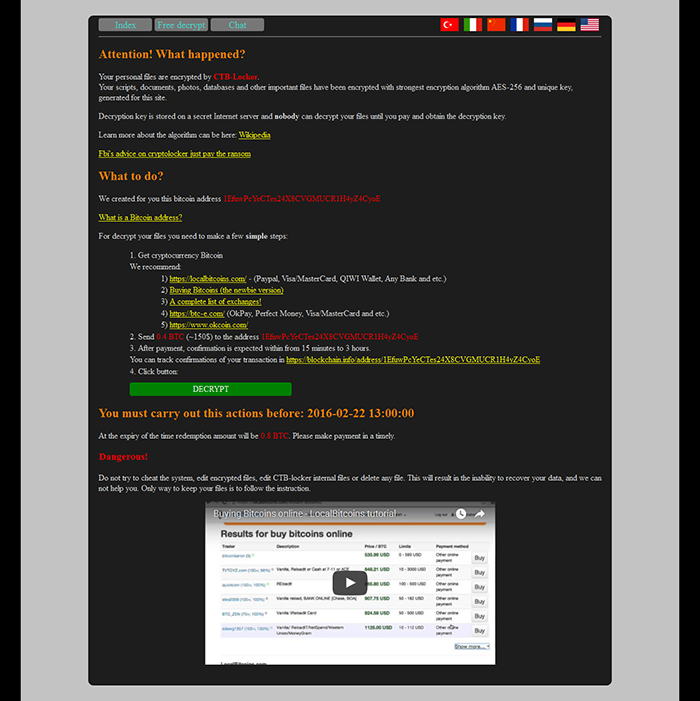

Destaca el regreso de TeslaCrypt en forma de mensaje de correo electr�nico que suplanta a Correos. Otra variante que ha regresado con fuerza es CTB-Locker, en esta ocasi�n orientado a cifrar archivos en Servidores web para afectar a las webs que alojan.

Tambi�n se ha observado nuevas muestras de ransomware con alguna particularidad que los diferenciaba del resto, como Petya, que cifra una parte del sector de arranque del disco que se utiliza para poder ubicar todos los ficheros almacenados, dejando as� el ordenador completo inutilizable.

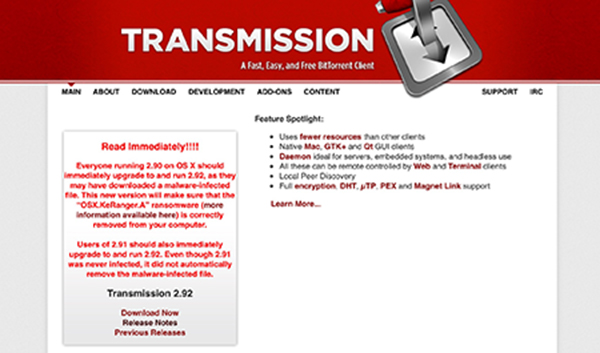

Windows no ha sido el �nico sistema operativo afectado por el ransomware. Adem�s de los casos analizados en meses anteriores que afectaban a dispositivos Android e incluso a alg�n que otro servidor Linux, en marzo Mac OS ha sido el objetivo del nuevo ransomware KeRanger.

En la mayor�a de los ataques de ransomware de marzo, los delincuentes utilizaron el correo electr�nico como principal medio para la infecci�n, empleando distintos asuntos para tratar de enga�ar a sus v�ctimas y conseguir que ejecutaran el archivo adjunto malicioso. Otra t�cnica utilizada ha sido la inserci�n de publicidad maliciosa en sitios web con muchas visitas.

Las infecciones por ransomware han llegado a niveles preocupantes durante el mes de marzo, por lo que debemos protegernos ante este tipo de amenazas, y la mejor forma de prevenir que afecten a nuestros sistemas instalando una licencia de RANSOMWARDIAN y contando con copias de seguridad actualizadas.

04/04/2016 Noticia Ransomware

El ransomware Rokku es una nueva amenaza que se est� difundiendo a trav�s de archivos adjuntos en correos electr�nicos. Tras infectarse, los archivos de la v�ctima son cifrados y posteriormente solicita un rescate econ�mico por ellos. Actualmente no hay ninguna manera de recuperar esos datos por otros medios.

Cuando Rokku se instala, cifra los archivos y les a�ade la extensi�n .rokku, con la peculiaridad de que utiliza una clave �nica para cifrar cada archivo. De esta manera, cuando la v�ctima se dirige a pagar el rescate para recuperar sus archivos, en primer lugar tiene la opci�n de subir uno de los archivos encriptados y los delincuentes le suministrar�n su clave como demostraci�n de que podr� recuperar su informaci�n, pero esta clave no servir� para el resto de archivos cifrados.

Adem�s, que sepamos, se trata del primer ransomware que utiliza el algoritmo de cifrado llamado Salsa20, que posee una velocidad de cifrado mucho mayor que el cifrado AES habitual.

Tanto en cada carpeta cifrada por el ransomware Rokku como en la carpeta de inicio, crea 2 notas de rescate con informaci�n sobre lo sucedido y los links para ir al sitio de pago del rescate.

Como siempre, lo importante es la PREVENCI�N: no abrir archivos de remitentes desconocidos o de correos sospechosos, no pinchar en cualquier link y mantener los equipos inform�ticos y los archivos protegidos con el programa RANSOMWARDIAN.

01/04/2016 Noticia Ransomware

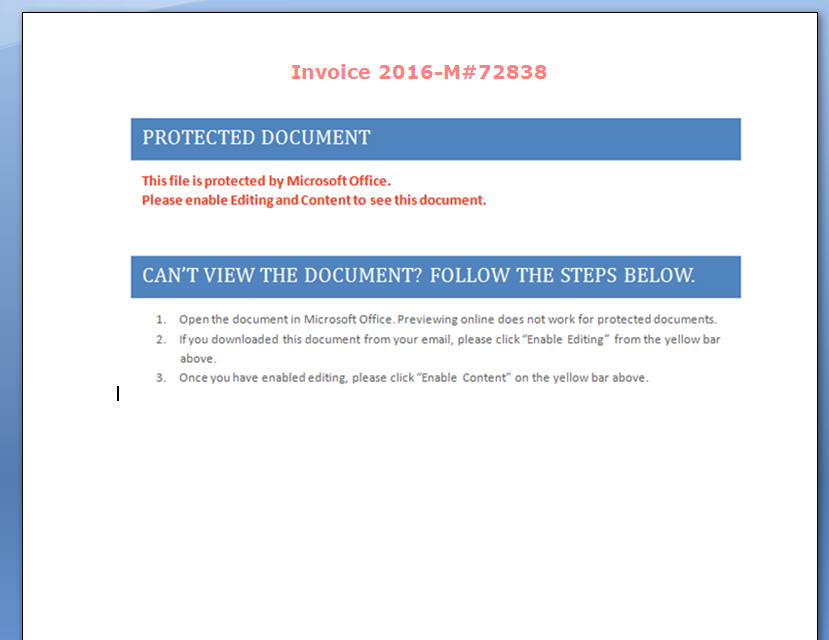

Una nueva amenaza de ransomware llamado PowerWare se dirige ahora a los archivos de la Declaraci�n de la Renta creados por los programas de declaraci�n de impuestos y los encripta. Mientras otros ransomware recurren a instaladores para llegar al equipo y posteriormente proceder al cifrado de los datos, en esta ocasi�n el ransomware PowerWare utiliza archivos de Microsoft Word con macros y comandos que se ejecutan haciendo uso de la PowerShell de los sistemas operativos Windows para llegar al equipo y proceder posteriormente a encriptar informaci�n. Pero adem�s PowerWare es capaz de cifrar otros archivos almacenados en el ordenador , no s�lo los archivos de las declaraciones de impuestos, que es en los que se centra inicialmente.

El m�todo de infecci�n del ransomware PowerWare est� siendo sobre todo v�a correos electr�nicos con adjuntos de archivos Word, aunque tambi�n se puede encontrar en p�ginas de internet de descarga de contenidos.

Primero se descarga el archivo Word que contiene la macro que provoca la descarga del instalador de la amenaza ransomware, pero para que esto ocurra, el usuario debe primero abandonar el modo seguro de visualizaci�n del documento y posteriormente activar esta funci�n que permite la ejecuci�n de esta porci�n de c�digo. En el propio documento enviado se encuentran instrucciones para realizar dicho proceso, haciendo creer al usuario que sin esta funci�n no podr� visualizar de forma correcta el contenido.

Una vez se ha producido la descarga del ejecutable con nombre cmd.exe, este interact�a con la l�nea de comandos generando en primer lugar una clave de cifrado fuerte RSA de 2048 bits que se env�a al Servidor de control remoto. Una vez completado este proceso, comienza el cifrado de la informaci�n y posteriormente la solicitud de 500 d�lares para recuperarlos.

Los usuarios deben ser informados de que cada vez hay m�s amenazas ransomware y deben ser cautelosos con todos aquellos correos electr�nicos que no provengan de fuentes de confianza o que, incluso siendo de remitentes conocidos, soliciten algo que les resulte extra�o. Adem�s, debe limitarse la navegaci�n a trav�s de sitios web que no sean de confianza y evitar hacer clic en cualquier link.

Adem�s de estas precauciones, es altamente recomendable tener instalado en cada equipo el programa RANSOMWARDIAN, que protege frente al ataque de los ransomware que cifran la informaci�n.

31/03/2016 Noticia Ransomware

Hemos descubierto un nuevo ransomware llamado KimcilWare que ataca a sitios web que utilizan la soluci�n de comercio electr�nico Magento. De momento se desconoce de qu� manera est�n consiguiendo acceder, pero las v�ctimas encuentran sus archivos del sitio web encriptados usando un m�todo de cifrado Rijndael, a los que a�ade la extensi�n .kimcilware dejando la tienda online inutilizable y reciben una solicitud de rescate mediante el pago de unos 400 euros. Desafortunadamente, actualmente no existe ninguna manera de descifrar los datos.

Adem�s, el ransomware KimcilWare a�ade su propio archivo de �ndice (index) en el Servidor y una p�gina con fondo negro sustituye a la p�gina de inicio de la tienda web, con el texto "Servidor web cifrado" como titular en rojo, m�s la nota de rescate que dice "Los archivos del servidor web ha sido cifrados con un algoritmo de cifrado Unix. Debe pagar $ para descifrar los archivos del servidor web. Pago �nicamente a trav�s de Bitcoin. Para obtener m�s informaci�n p�ngase en contacto conmigo en el e-mail... "

El equipo de Magento nos ha informado de que, como medida de precauci�n, han desactivado la extensi�n Helios Galer�a de Video Vimeo.

Aclaramos que KimcilWare es un ransomware basado en web que te�ricamente podr�a infectar cualquier plataforma. El atacante que se encuentra detr�s de esta amenaza aparentemente se dirige a tiendas de Magento en este momento, pero eso no quiere decir que no pueda extenderse a otras plataformas .

El ransomware KimcilWare s�lo est� en su primera etapa y dado que a�n no hay detalles en profundidad acerca de su modo de funcionamiento, puede causar estragos entre los propietarios de las tiendas bajo Magento.

Por lo tanto, nuestra recomendaci�n para todos los propietarios de tiendas online de Magento es que se aseguren de que tienen contrase�as seguras para sus cuentas de Administrador y que actualicen a la �ltima versi�n de tienda Magento tan pronto como sea posible, o bien instalen todos los parches disponibles para cualquier versi�n que est�n ejecutando.

30/03/2016 Noticia Ransomware

El peri�dico "Estrategia Empresarial", especializado en noticias sobre el sector empresarial, as� como en las novedades en productos y servicios de las principales empresas, ha publicado un art�culo sobre nuestro software RANSOMWARDIAN tanto en su versi�n impresa como digital, en el que, adem�s de hablar sobre la aplicaci�n, explica la situaci�n actual y previsiones en el campo de la seguridad inform�tica.

Si lo desea, puede leer la noticia completa en la versi�n digital del peri�dico:

http://www.estrategia.net/estrategia/eNet/tabid/667/ItemID/55250/View/Details/Default.aspx29/03/2016 Noticia Ransomware

En los �ltimos d�as hemos descubierto una nueva amenaza; se trata del ransomware Petya que se propaga a trav�s de un correo electr�nico de demanda de empleo, que incluye instrucciones para descargar un curr�culum alojado en una carpeta de Dropbox. Al hacer clic en el enlace, las v�ctimas ver�n c�mo se descarga un archivo llamado application_portfolio-packed.exe en su PC.

Esta nueva amenaza busca los archivos m�s importantes para cifrarlos hasta que toma el control de todo el ordenador, inutilizando la totalidad del equipo al tomar el control del proceso de arranque.

El ransomware Petya busca los archivos m�s importantes para cifrarlos, hasta que toma el control de todo el ordenador. Para lograr su objetivo, el atacante env�a un correo electr�nico aparentemente inocuo que aparenta proceder de un solicitante de empleo, con instrucciones para descargar un curr�culum alojado en una carpeta de Dropbox. Naturalmente, el curr�culum es realmente un ransomware, que inmediatamente destroza el registro de inicio, bloqueando el equipo.

Al reiniciar el ordenador, aparece un falso mensaje diciendo que es necesario corregir los errores, lo que puede durar varias horas. Durante este tiempo, en realidad lo que hace el ransomware es encriptar todo el disco duro. Una vez completado el proceso, con el pr�ximo inicio el usuario se enfrenta con la triste realidad: o paga el rescate solicitado o pierde el acceso a todo el contenido del disco duro. El importe del rescate se duplica despu�s de siete d�as.

V�deo en el que se puede ver c�mo act�a el ransomware Petya:

Nuestro consejo, como tantas otras veces, es no abrir jam�s archivos adjuntos ni pinchar en enlaces de remitentes desconocidos o de correos que, aunque provengan de remitentes conocidos, nos resulten raros por inusuales o sospechosos. Es preferible contactar telef�nicamente con el remitente (si le conocemos) y confirmar si realmente nos ha enviado algo o se trata de un enga�o.

Adem�s, para proteger nuestro ordenador del ataque de este tipo de amenazas, es altamente recomendable tener instalado el programa RANSOMWARDIAN, que protege nuestro equipo y sobre todo nuestros archivos, de los ataques de ransomware.

22/03/2016 Noticia Ransomware

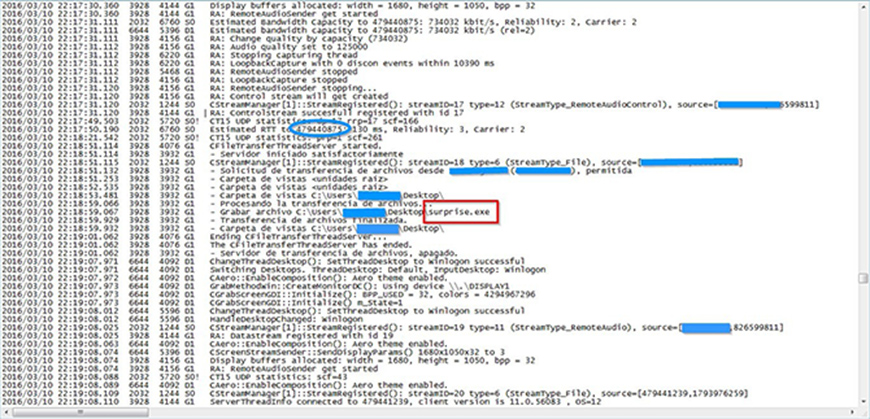

En las �ltimas semanas hemos descubierto una nueva familia de ransomware que infecta a los ordenadores de los usuarios a trav�s de instalaciones de TeamViewer pobremente securizadas y luego encripta todos sus datos, a�adiendo la extensi�n ".surprise" a todos los archivos.

T�cnicamente, el ransomware Surprise no tiene nada de especial respecto a otras familias de criptoransomware. El ransomware Surprise utiliza un algoritmo AES-256 para cifrar archivos los archivos y luego uno RSA -2048 para asegurar las claves de cifrado de cada archivo con una llave maestra.

El ransomware tiene como objetivo 474 extensiones de archivo diferentes y seg�n nuestros an�lisis, el ransomware Surprise es un nuevo clon de un ransomware de c�digo abierto dise�ado inicialmente para usos meramente educativos.

A medida que han ido infect�ndose m�s usuarios, hemos podido establecer un patr�n. Por lo visto, todas las infecciones se han producido en ordenadores que hab�an instalado TeamViewer. TeamViewer es una aplicaci�n de Windows que se puede utilizar para establecer una conexi�n entre dos ordenadores y permitir que una persona controle el PC de la otra.

Al analizar los registros de TeamViewer descubrimos que alguien accede a los ordenadores a trav�s de TeamViewer, descarga el archivo suprise.exe y luego lo ejecuta, cifrando sus archivos.

De momento no sabemos c�mo acceden los criminales a estas instalaciones de TeamViewer, pero hay dos explicaciones posibles:

Una es que exista alguna vulnerabilidad "zero-day"en TeamViewer que los delincuentes puedan utilizar para abrir las conexiones por la fuerza e introducir su ransomware. Esta opci�n es poco probable, principalmente debido a que los errores "zero-day" requieren mucha habilidad y conocimientos t�cnicos para descubrirlos.

La segunda explicaci�n es que los atacantes escanea internet para encontrar instalaciones de TeamViewer accesibles y luego utilizan ataques de fuerza bruta para acceder, utilizando cadenas de contrase�as de uso habitual.

Recomendamos por lo tanto descargar el programa TeamViewer �nicamente de la fuente oficial del mismo y proteger sus cuentas de usuario con contrase�as �nicas y seguras.

21/03/2016 Noticia Ransomware

Este nuevo ransomware llamado Samas tiene como objetivo a las redes corporativas y no s�lo a los usuarios particulares.

Una nueva familia de ransomware est� causando suficientes da�os como para que Microsoft y el FBI hayan tomado nota de sus acciones y hayan emitido un aviso p�blico en sus webs para advertir a las empresas de los peligros que rodean a esta nueva amenaza.

Detectado bajo los nombres de Samas, Kazi o RDN/Ransom, este ransomware lleva activo tan s�lo los �ltimos tres meses y ha infectado a usuarios en Europa, China, India y Estados Unidos.

Samas aprovecha el software de servidor JBOSS para extenderse por redes enteras.

La infecci�n del ransomware Samas se inicia cuando el atacante detecta un Servidor vulnerable. El FBI dice que en la mayor�a de los casos se trata de Servidores que est�n ejecutando una instalaci�n obsoleta de JBOSS y Microsoft a�ade que el atacante utiliza tambi�n vulnerabilidades en las aplicaciones Java.

Despu�s penetrar en el Servidor vulnerable, los delincuentes que est�n detr�s de Samas est�n utilizando una herramienta de c�digo abierto para escanear y despu�s mapear las redes internas.

Posteriormente los atacantes despliegan un troyano en el Servidor infectado, que recoge la informaci�n de acceso de los clientes de la red, y luego usando una herramienta de terceros y una serie de secuencias de comandos por lotes, despliegan finalmente el ransomware Samas a los PC de la red interna.

El ransomware SAMAS encripta el contenido con un potente algoritmo de cifrado RSA-2048 y a�ade la extensi�n "encrypted.RSA" al final de los archivos infectados, dejando en cada carpeta una nota de chantaje con las instrucciones para el pago del rescate.

Comparado con otras familias de ransomware que utilizan m�todos automatizados de distribuci�n como spam o publicidad maliciosa, Samas adopta un enfoque mucho m�s sofisticado que requiere de una gran cantidad de escaneo y hacking manual, lo que nos lleva a pensar que est� siendo desarrollado y administrado por personas con conocimientos t�cnicos avanzados y mucha experiencia en gesti�n de campa�as de ransomware.

Una raz�n para llevar a cabo un proceso tan complicado para infectar con este ransomware, es que los atacantes se dirigen a redes corporativas privadas donde pueden encontrar informaci�n muy valiosa que las empresas estar�an mucho m�s predispuestas a pagar para recuperar.

17/03/2016 Noticia Ransomware

Los sitios web de la BBC, The New York Times, MSN, AOL y la NFL entre otros 10 importantes medios de comunicaci�n y servicios, fueron v�ctimas de un ataque ransomware el pasado fin de semana. Estos portales tienen un tr�fico que, sumado, supera los 2.000 millones de usuarios �nicos mensuales. El ataque ocurri� el fin de semana pasado y fue dirigido especialmente a usuarios en Estados Unidos.

El ataque se ha producido a trav�s de una importante campa�a (la m�s grande de los �ltimos 2 a�os) que distribu�a ransomware en los ordenadores de los lectores de estos medios y portales a trav�s de los soportes de publicidad que utilizan dichas webs, aprovech�ndose de ciertas vulnerabilidades en las mismas.

Los cibercriminales aprovecharon una vulnerabilidad recientemente parcheada de Microsoft Silverlight y otros agujeros de seguridad, para introducir un exploit en los anuncios que fueron entregados a los medios a trav�s de las redes de publicidad Google, AOL y otras compa��as.

Cuando los anuncios infectados alcanzan a un usuario, �ste es redirigido a otra p�gina web donde un kit de exploits empieza a bombardear su PC en busca de una puerta trasera para instalar el ransomware que cifra sus datos y solicita un rescate en bitcoins a cambio de la clave para recuperar sus ficheros.

Como siempre en estos casos, lo importante es protegerse al m�ximo para evitar en la medida de lo posible ser v�ctimas del ransomware: instalar las �ltimas actualizaciones tanto del sistema operativo como de los programas utilizados, contar con un antivirus en funcionamiento y actualizado, un firewall activado, copias de seguridad externas convenientemente realizadas y actualizadas y una aplicaci�n de seguridad frente al ransomware como RANSOMWARDIAN para protegernos ante este tipo de virus maliciosos.

10/03/2016 Noticia Ransomware

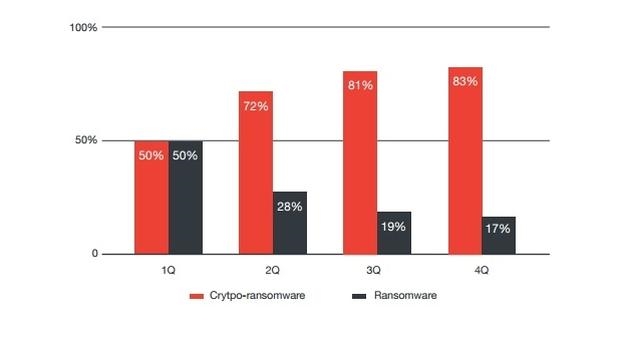

Durante el �ltimo a�o, las infecciones por "cryptoransomware" (el tipo concreto de ransomware que cifra la informaci�n), han aumentado un 83% a nivel global y su incidencia va en aumento, posicion�ndose muy por encima del ransomware "b�sico" de bloqueo, que "�nicamente" bloquea los equipos inform�ticos sin cifrar la informaci�n.

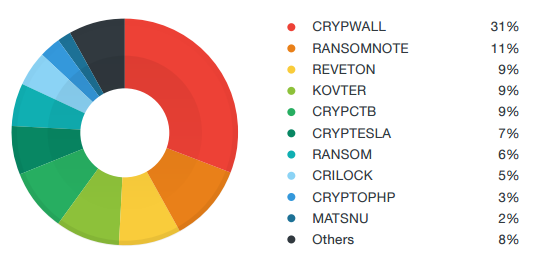

Adem�s, la variante de ransomware m�s extendida en el �ltimo a�o ha sido la de CryptoWall, un virulento ransomware que cifra la informaci�n y solicita un rescate para su recuperaci�n, para el que, a d�a de hoy, no existe modo de descifrado de los datos.

Por su parte, se estima que el famoso ransomware Cryptolocker ha infectado a m�s de 234.000 ordenadores en todo el mundo (cantidad que el equipo de RANSOMWARDIAN considera en realidad muy superior, ya que las cifras que se manejan se basan �nicamente en v�ctimas que han denunciado el ataque).

Los cibercriminales han descubierto que el cifrado malicioso de datos seguido de una exigencia de rescate, puede ser muy rentable, debido a que para muchas empresas e instituciones, sus datos son el activo m�s valioso.

Desde instituciones financieras, gubernamentales, acad�micas y hospitales, cualquier organizaci�n puede ser v�ctima de un incidente causado por ransomware. La principal motivaci�n tras estas campa�as de extorsi�n es el dinero, evolucionando de los simples ransomware de tipo "locker", que solo bloquean el dispositivos pero no cifran la informaci�n, a los criptoransomwares, que han demostrado ser mucho m�s lucrativos para los cibercriminales.

Las consecuencias m�s habituales de un ataque por ransomware son:

Las empresas e instituciones v�ctimas de cryptoransomware, a menudo pagan sin darse cuenta de que no hay ninguna garant�a de que recuperar�n sus datos cuando paguen, y seg�n los an�lisis del equipo t�cnico de RANSOMWARDIAN, muchas variantes de ransomware est�n codificados muy pobremente a nivel t�cnico, por lo que en muchos casos, es imposible recuperar la informaci�n incluso aunque el cibercriminal desee hacerlo.

Los m�todos tradicionales de protecci�n de datos han dejado de ser suficientes y deben ser complementados con nuevas aplicaciones espec�ficas de seguridad como RANSOMWARDIAN para mantener el m�s alto nivel de seguridad corporativa y personal.

La mejor manera de proteger los datos y activos de la empresa o instituci�n es poner en pr�ctica medios de seguridad, acompa�adas de la conciencia y la educaci�n de los empleados y usuarios. Por otra parte, es esencial realizar copias de seguridad externas de los datos con regularidad.

Para ayudar a las empresas e instituciones de todos los tama�os a enfrentar la creciente amenaza de cryptoransomware y proteger la integridad de sus equipos y datos inform�ticos, RANSOMWARDIAN proporciona una protecci�n fiable contra las amenazas de ransomware conocidas y nuevas variantes que van surgiendo.

07/03/2016 Noticia Ransomware

El �nico ransomware conocido para OS X fue descubierto en 2014, fue denominado FileCoder pero estaba incompleto, mientras que el ransomware KeRanger s� es una versi�n totalmente terminada y muy efectiva de aplicaci�n maliciosa.

Por lo que los especialistas de RANSOMWARDIAN hemos podido saber, este ransomware se est� instalando a trav�s de Transmission, un popular cliente BitTorrent para Mac. Si un usuario instala KeRanger, un ejecutable embebido en la misma pasa a formar parte del sistema. Entonces KeRanger espera hasta 3 d�as para conectar con sus Servidores de control y comando en la red Tor. Una vez conectado a estos Servidores, comienza a cifrar ciertos tipos de documentos y archivos de datos del Sistema. Tras terminar el proceso, solicita a la v�ctima que pague en Bitcoins (moneda virtual dif�cil de rastrear) a una direcci�n espec�fica para poder recuperar sus archivos.

Adem�s, KeRanger tambi�n intenta cifrar el contenido de las copias de seguridad de Time Machine para prevenir que el usuario pueda recuperar informaci�n desde su copia de seguridad.

Como siempre, desde RANSOMWARDIAN aconsejamos tomar medidas de seguridad preventivas, tener instaladas las �ltimas actualizaciones del sistema y aplicaciones, sobre todo del antivirus, no descargar nada desde sitios que no sean de confianza ni abrir archivos de remitentes desconocidos.

29/02/2016 Noticia Ransomware

El pasado d�a 16 de febrero habl�bamos de un hospital de Los �ngeles que hab�a sido infectado por ransomware, ahora ha ocurrido lo mismo en los hospitales Lukas Hospital y el Klinikum Arnsberg Hospital, ambos en Alemania.

El ransomware ha paralizado el funcionamiento de los dos hospitales alemanes, oblig�ndoles incluso a aplazar algunas cirug�as de alto riesgo y pasar�n semanas hasta que todos los sistemas est�n de nuevo en funcionamiento.

El equipo de los hospitales se dio cuenta debido a que el sistema de rayos X quer�a acceder a los datos del sistema pero no pod�a encontrarlos porque hab�an sido cifrados.

Por lo visto, fue un archivo adjunto en un correo electr�nico lo que permiti� la entrada del ransomware en el sistema, afectando al Servidor con todos los datos de los hospitales.

�ste es s�lo un ejemplo de la peligrosidad del ransomware y lo grave que puede ser que acceda a los ordenadores y cifre los datos, que, como en este caso, son de gran importancia para las personas y tambi�n para las empresas e instituciones, ya que la infecci�n paraliza el normal funcionamiento de las mismas, con las consiguientes p�rdidas econ�micas y de reputaci�n.

�Qu� se puede hacer en estos casos? Desgraciadamente la virulencia del ransomware y la potencia del cifrado de la informaci�n que utilizan, hace imposible en la gran mayor�a de casos recuperar la informaci�n afectada por los mismos. Por lo tanto, en estos casos la �nica soluci�n est� en la PREVENCI�N, protegiendo los equipos inform�ticos y la valiosa informaci�n almacenada en ellos mediate la aplicaci�n RANSOMWARDIAN, un software de seguridad que protege de los ataques ransomware y el cifrado de la informaci�n.

25/02/2016 Noticia Ransomware

El ransomware es un problema cada vez mayor para los usuarios de dispositivos m�viles, de hecho, Espa�a es el 4� pa�s del mundo con m�s infecciones a m�viles. El bloqueo de pantalla y los virus maliciosos de cifrado tipo �cripto-ransomware�, est�n causando grandes p�rdidas de datos. Al igual que otros tipos de malware destinados a este sistema operativo � troyanos SMS, por ejemplo � las amenazas de ransomware han evolucionado en los �ltimos a�os y los creadores de malware han adopatdo muchas de las mismas t�cnicas que han demostrado ser eficaces en el ransomware para pc con sistema Windows.

El ransomware de bloqueo de pantalla, tanto en Windows como en Android, hoy en d�a suele ser del tipo �virus de la Polic�a�, es decir que intenta asustar a las v�ctimas para hacer que paguen una �multa� tras acusarlos (falsamente) de almacenar contenidos ilegales en sus dispositivos.

Del mismo modo (como ocurre con Cryptolocker, la temible familia de ransomware para Windows), el ransomware criptogr�fico para Android comenz� a usar m�todos fuertes de cifrado, lo que significa que los usuarios afectados no tienen pr�cticamente ninguna manera de recuperar sus archivos secuestrados. Y dado que ahora es m�s com�n guardar los datos de uso cotidiano como las fotograf�as en el smartphone en lugar de en el PC, la amenaza de la p�rdida de los datos cifrados es mayor que nunca.

Dado que una de las tendencias m�s notables en cuanto al malware para Android es que sus creadores han estado aplicando las t�cnicas de malware que resultaron exitosas en Windows, el surgimiento del ransomware para Android era algo l�gico y esperado. Como podemos ver en el gr�fico de tendencias, las detecciones de ransomware para Android est�n aumentando:

Debido a la creciente cantidad de consumidores que optan por el m�vil en lugar del PC, los datos que se almacenan en estos dispositivos son m�s valiosos, por lo que el ransomware para Android es un atractivo cada vez mayor para los atacantes.

Es importante que los usuarios de dispositivos Android est�n informados sobre las amenazas de ransomware y tomen medidas preventivas. Algunas de las acciones preventivas m�s importantes son: evitar descargar aplicaciones de sitios no oficiales ni fiables, tener instalado un antivirus para Android y tener una aplicaci�n de seguridad instalada que se mantenga siempre actualizada. Adem�s, es importante tener una copia de seguridad funcional de todos los datos importantes del dispositivo.

Por lo tanto, la opci�n m�s sensata es la prevenci�n mediante la adhesi�n a los principios b�sicos de seguridad, el uso de software de seguridad actualizado y la generaci�n de copias de seguridad de los datos (no s�lo en el propio dispositivo).

17/02/2016 Noticia Ransomware

Un nuevo tipo de ransomware se est� expandiendo por todo el mundo. Se trata del ransomware Locky, muy similar al conocido Dridex, un sofisticado malware dise�ado para robar datos bancarios. Las v�ctimas reciben un correo electr�nico que simula ser una factura y se infectan al descargar el archivo adjunto de Microsoft Word que contiene macros.

Microsoft suele desactivar los macros por defecto para proteger al usuario de posibles amenazas. Estas piezas de c�digo a�aden funciones y peque�as aplicaciones a los documentos de Office habituales. Por otro lado, los macros pueden contener software malicioso muy peligroso.

Si a pesar de la advertencia de seguridad de Microsoft el usuario decide habilitar los macros, el malware se descarga e infecta autom�ticamente el ordenador. Los especialistas de RANSOMWARDIAN sospechan que los autores de este ransomware est�n vinculados con Dridex debido a los estilos similares de distribuci�n, al parecido de los nombres de los archivos y a la ausencia de actividad de este malware particularmente agresivo coincidiendo con la aparici�n de Locky.

Una vez instalado, este ransomware Locky cifra los archivos del ordenador y exige un pago a quien quiera recuperar el control del equipo infectado.

Se sospecha que Locky est� ejecutando un ataque masivo porque se detectaron 400.000 sesiones que descargaron el mismo macro llamado Bartallex. La mayor�a de las v�ctimas proceden de Estados Unidos, Canad� y Australia, pero hay rastros de actividad en todo el planeta.

La �nica soluci�n es usar utilizar un software anti-ransomware como RANSOMWARDIAN, que protege los datos y los equipos inform�ticos de los ataques de todo tipo de ransomware.

16/02/2016 Noticia Ransomware

Hace tiempo que se preve�a que algo as� pod�a suceder: los ciberataques a infraestructuras cr�ticas y servicios b�sicos para los ciudadanos est�n en el punto de mira de los cibercriminales. Lo que est� sucediendo en un centro m�dico de Estados Unidos es una prueba de lo real que puede llegar a ser.

Los ordenadores de un hospital de Los �ngeles llevan m�s de una semana sin funcionar, despu�s de que un ataque de ransomware acabara con la red interna, cifrando la informaci�n de todos los archivos y paralizando el sistema inform�tico. El problema a�adido es, que adem�s de los ordenadores y el sistema inform�tico, todos los dispositivos m�dicos conectados est�n offline e inservibles. Debido a este incidente, algunos de los pacientes del centro m�dico Presbiteriano de Hollywood han sido trasladados a otros hospitales, seg�n recoge The Verge.

Los atacantes han solicitado un rescate de 3,6 millones de d�lares para descifrar el sistema y los archivos del hospital. Los empleados han tenido que volver temporalmente a las m�quinas de fax y los tel�fonos fijos para sacar el trabajo adelante.

El tipo de ransomware usado para el ataque no ha salido a la luz, ni c�mo se ha producido la infecci�n. Pero en estos momentos tratan de encontrar a los atacantes responsables.

�Se podr�a haber evitado este desastre? La respuesta es: S�, casi con un 99% de probabilidad. �C�mo? Pues tan sencillo como habiendo instalado una licencia de RANSOMWARDIAN en cada ordenador del hospital. De esta manera, los sistemas habr�an estado protegidos frente a los ataques ransomware y al cifrado de la informaci�n m�dica.

16/02/2016 Noticia Ransomware

Las alarmas han saltado cuando se han localizado algunos sitios web que en principio eran leg�timos pero se ha descubierto que estaban distribuyendo la amenaza. Otros sin embargo han sufrido un deface de su contenido en el que se anunciaba que el servidor Linux estaba afectado por el ransomware CTB-Locker y se ofrec�an algunas instrucciones para recuperar el acceso a los archivos.

La verdad es que hasta el momento los expertos en seguridad no sabemos a ciencia cierta qu� buscan los propietarios de esta amenaza infectando este tipo de equipos. En un principio se crey� que lo que pretend�an era que los usuarios particulares descargasen la amenaza al publicarla en sitios web que a priori poseen contenido leg�timo. Sin embargo, al observar que posteriormente en varios sitios se ha producido un deface y se ha llevado a cabo el cifrado parcial de parte de los archivos, ahora creen que en realidad lo que se busca es que los propietarios de los Servidores paguen por recuperar el acceso a los archivos.

Pero hay algunos aspectos que no terminan de convencernos. Sin ir m�s lejos, hay que decir que CTB-Locker no es una amenaza nueva y hasta este momento estaba centrada en la infecci�n de equipos con Sistema Operativo Windows. Sin embargo, los Servidores infectados poseen Debian o Fedora como distribuci�n, por lo que pensamos que la amenaza no podr�a ser la que en un principio se ha hecho creer mediante la documentaci�n que se visualiza tras el deface en algunas webs afectadas.

Hoy en d�a cada vez son m�s las amenazas que en un principio se crean para un sistema operativo y posteriormente sus propietarios las reconvierten para que sirvan para afectar a otros.

Pero aun hay algo mucho m�s extra�o. De ser un ransomware, ser�a probable que el archivo index.html o index.php hubiera sido renombrado, siendo imposible mostrar la p�gina web, algo que no es el caso.

15/02/2016 Noticia Ransomware

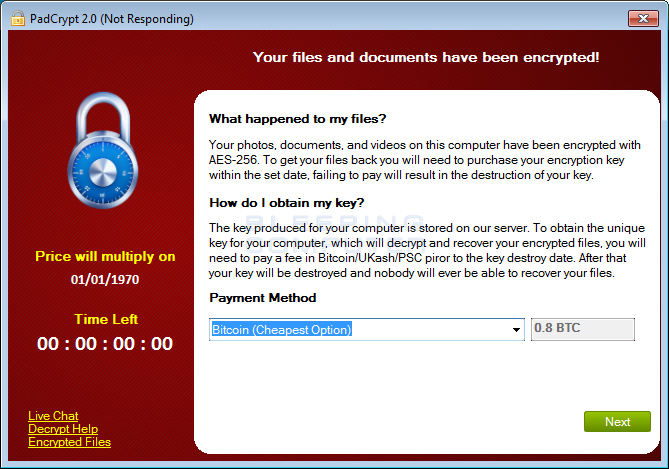

Se ha descubierto un nuevo ransomware llamado PadCrypt que ofrece por primera vez una funci�n de chat en tiempo real y un desinstalador para sus v�ctimas.

CryptoWall fue el primer ransomware en proporcionar soporte al cliente en sus sitios de pago, pero el uso del ransomware PadCrypt de un chat en tiempo real permite que las v�ctimas puedan interactuar con los desarrolladores del malware en tiempo real.

Una caracter�stica de este tipo podr�a aumentar potencialmente la cantidad de pagos, ya que la v�ctima puede recibir "apoyo" y guia en el confuso proceso de hacer un pago de estas caracter�sticas.

Con el lanzamiento de PadCrypt, la atenci�n al cliente es llevada a un nuevo nivel con los desarrolladores del malware ofreciendo chat en vivo. En la pantalla principal del ransomware PadCrypt hay un enlace llamado Live Chat (Chat "en Vivo" o Chat en tiempo real) como se muestra en la siguiente imagen:

Si un usuario hace clic en la opci�n de "Live Chat" o chat en vivo, se abrir� otra pantalla que permitir� a la v�ctima enviar un mensaje a los desarrolladores. Cuando los desarrolladores respondan, su respuesta se mostrar� en la misma pantalla.

Para aquellos que deseen eliminar la infecci�n, PadCrypt facilita tambi�n el descargar e instalar un programa de desinstalaci�n del ransomware.

Cuando se instala PadCrypt, tambi�n se descarga e instala un desinstalador. Una vez que se ejecute el programa de desinstalaci�n, eliminar� todas las notas de rescate y los archivos asociados con la infecci�n de PadCrypt. Por desgracia, todos los archivos cifrados permanecer�n igual.

PadCrypt se distribuye a trav�s de spam que contiene un enlace a un archivo zip, que a su vez contiene lo que parece ser un archivo PDF con un nombre como DPD_11394029384.pdf.scr.

Este archivo PDF, sin embargo, es en realidad un ejecutable renombrado para tener la .extension .scr que cuando se ejecuta la descarga de archivos y package.pdcr unistl.pdcr desde los servidores de comando y control ahora desactivado .

Los servidores C2 conocidos utilizados por este ransomware incluyen annaflowersweb.com , subzone3.2fh.co , y cloudnet.online.

El package.pdcr es el ejecutable PadCrypt y el uninstl.pdcr es el programa de desinstalaci�n. Ambos archivos se almacenar�n en la carpeta % AppData % \ PadCrypt.